Qu’est-ce que la confiance zéro ?

Malgré toute sa sophistication, l’ère d’Internet a entraîné un fléau numérique de failles de sécurité. Le battement de tambour régulier des vols de données et d’identité a engendré un nouveau mouvement et un mantra moderne qui a même fait l’objet d’un mandat présidentiel américain zéro confiance.

Alors, qu’est-ce que la confiance zéro ?

La confiance zéro est une stratégie de cybersécurité pour vérifier chaque utilisateur, appareil, application et transaction dans la conviction qu’aucun utilisateur ou processus ne doit être digne de confiance.

Cette définition provient du rapport NSTAC, un document de 56 pages sur la confiance zéro compilé en 2021 par le US National Security Telecommunications Advisory Committee, un groupe qui comprenait des dizaines d’experts en sécurité dirigés par un ancien PDG d’AT&T.

Dans une interview, John Kindervag, l’ancien analyste de Forrester Research qui a créé le terme, a noté qu’il le définit ainsi dans son Zero Trust Dictionary : Zero trust est une initiative stratégique qui aide à prévenir les violations de données en éliminant la confiance numérique d’une manière qui peut être déployé à l’aide de technologies prêtes à l’emploi qui s’amélioreront avec le temps.

Quels sont les principes de base de Zero Trust ?

Dans son rapport de 2010 qui a inventé le terme, Kindervag a exposé trois principes de base de la confiance zéro. Étant donné que tout le trafic réseau ne doit pas être approuvé, il a déclaré que les utilisateurs doivent :

- vérifier et sécuriser toutes les ressources,

- limiter et appliquer strictement le contrôle d’accès, et

- inspecter et consigner tout le trafic réseau.

C’est pourquoi la confiance zéro est parfois connue sous la devise « Ne jamais faire confiance, toujours vérifier ».

Comment implémentez-vous la confiance zéro ?

Comme le suggèrent les définitions, la confiance zéro n’est pas une technique ou un produit unique, mais un ensemble de principes pour une politique de sécurité moderne.

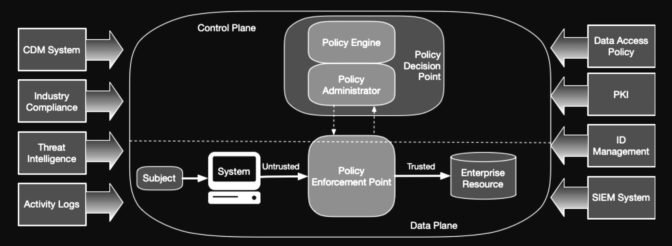

Dans son rapport fondateur de 2020, le National Institute for Standards and Technology (NIST) des États-Unis a détaillé des directives pour la mise en œuvre de la confiance zéro.

Son approche générale est décrite dans le tableau ci-dessus. Il utilise un système de gestion des informations et des événements de sécurité (SIEM) pour collecter des données et des diagnostics et mesures d’atténuation continus (CDM) pour les analyser et répondre aux informations et événements qu’il découvre.

C’est un exemple de plan de sécurité également appelé architecture zéro confiance (ZTA) qui crée un réseau plus sécurisé appelé environnement zéro confiance.

Mais une taille ne convient pas à tous dans la confiance zéro. Il n’y a pas de plan de déploiement unique pour ZTA [because each] l’entreprise aura des cas d’utilisation et des actifs de données uniques, selon le rapport du NIST.

Cinq étapes vers la confiance zéro

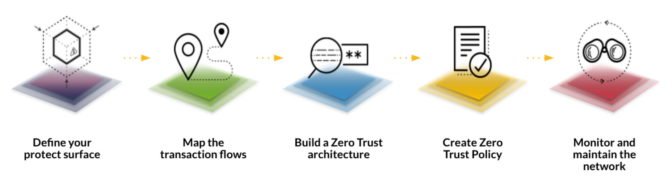

Le travail de déploiement d’une architecture Zero Trust peut se résumer à cinq étapes principales.

Il commence par définir une surface dite de protection, ce que les utilisateurs souhaitent sécuriser. C’est un changement par rapport aux efforts précédents en matière de gestion des accès qui se concentraient sur une soi-disant surface d’attaque de vulnérabilités spécifiques. Une surface de protection peut couvrir les systèmes à l’intérieur des bureaux d’une entreprise, le cloud et la périphérie.

À partir de là, les utilisateurs créent une carte des transactions qui transitent généralement sur leurs réseaux et une architecture zéro confiance pour les protéger. Ensuite, ils établissent des politiques de sécurité pour le réseau.

Enfin, ils surveillent le trafic réseau pour s’assurer que les transactions respectent les politiques sur toutes les charges de travail.

Le rapport NSTAC (ci-dessus) et Kindervag suggèrent ces mêmes étapes pour créer un environnement de confiance zéro.

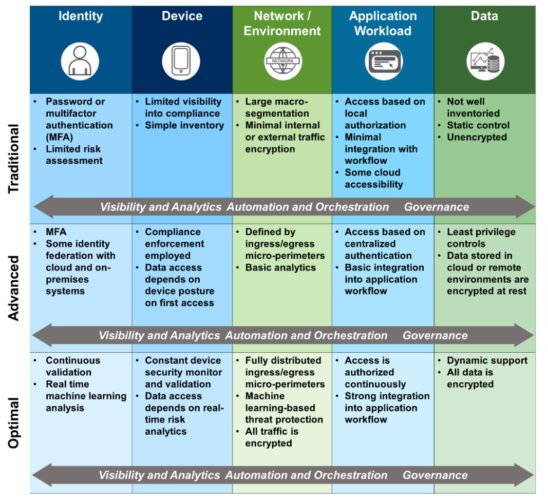

Il est important de noter que la confiance zéro est un voyage et non une destination. Les consultants et les agences gouvernementales recommandent aux utilisateurs d’adopter un modèle de maturité Zero Trust pour documenter les améliorations de la sécurité d’une organisation au fil du temps.

La Cybersecurity Infrastructure Security Agency, qui fait partie du Département américain de la sécurité intérieure, a décrit un tel modèle (voir le tableau ci-dessous) dans un document de 2021.

En pratique, les utilisateurs des environnements Zero Trust demandent l’accès à chaque ressource protégée séparément. Ils utilisent généralement l’authentification multi-facteurs (MFA), par exemple en fournissant un mot de passe sur un ordinateur, puis un code envoyé à un smartphone.

Il s’agit d’une politique d’accès mieux adaptée à la protection des données sensibles, des applications et de l’identité des utilisateurs, ainsi qu’à la prévention des attaques de logiciels malveillants et de rançongiciels.

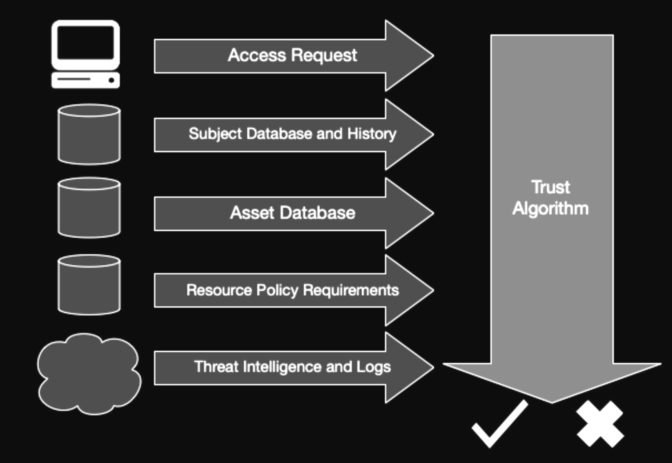

Le rapport NIST répertorie les ingrédients d’un algorithme (ci-dessous) qui détermine si un utilisateur a accès ou non à une ressource.

Idéalement, un algorithme de confiance devrait être contextuel, mais cela n’est pas toujours possible, compte tenu des ressources d’une entreprise, a-t-il déclaré.

Certains soutiennent que la recherche d’un algorithme pour mesurer la fiabilité est contraire à la philosophie de la politique de confiance zéro. D’autres notent que l’apprentissage automatique a beaucoup à offrir ici, capturant le contexte de nombreux événements sur un réseau pour aider à prendre des décisions éclairées sur l’accès.

Le Big Bang de Zero Trust

En mai 2021, le président Joe Biden a publié un décret exécutif exigeant une confiance zéro pour les systèmes informatiques des gouvernements.

L’ordonnance a donné aux agences fédérales 60 jours pour adopter des architectures de confiance zéro basées sur les recommandations du NIST. Il a également appelé à un manuel sur la gestion des failles de sécurité, à un comité de sécurité pour examiner les incidents majeurs et même à un programme visant à établir des étiquettes d’avertissement de cybersécurité pour certains produits de consommation.

Ce fut un grand moment pour la confiance zéro qui résonne encore dans le monde entier.

L’effet probable que cela a eu sur l’avancement des conversations de confiance zéro au sein des salles de conférence et parmi les équipes de sécurité de l’information ne peut être surestimé, selon le rapport du NSTAC.

Quelle est l’histoire de Zero Trust ?

Vers 2003, des idées qui ont conduit à la confiance zéro ont commencé à bouillonner au sein du département américain de la Défense, menant à un rapport de 2007. À peu près au même moment, un groupe informel d’experts en sécurité de l’industrie appelé le Jericho Forum a inventé le terme de dépérimétrisation.

Kindervag a cristallisé le concept et lui a donné un nom dans son rapport explosif de septembre 2010.

La concentration de l’industrie sur la construction d’un fossé autour des organisations avec des pare-feu, des VPN et des systèmes de détection d’intrusion était une erreur, a-t-il soutenu. Les acteurs malveillants et les paquets de données impénétrables étaient déjà à l’intérieur des organisations, des menaces qui exigeaient une approche radicalement nouvelle.

La sécurité va au-delà des pare-feu

Dès ses débuts dans l’installation de pare-feu, j’ai réalisé que notre modèle de confiance était un problème, a-t-il déclaré dans une interview. Nous avons introduit un concept humain dans le monde numérique, et c’était tout simplement idiot.

Chez Forrester, il a été chargé de découvrir pourquoi la cybersécurité ne fonctionnait pas. En 2008, il a commencé à utiliser le terme confiance zéro dans les conférences décrivant ses recherches.

Au lieu d’ériger un périmètre de réseau unique imposé par des politiques d’accès et des autorisations utilisateur, il a préconisé une nouvelle approche de la sécurité du réseau basée sur des politiques d’accès les moins privilégiés. Chaque point de terminaison doit appliquer des politiques d’accès plus granulaires dans une sorte de segmentation du réseau parfois appelée microsegmentation.

Après quelques premières résistances, les utilisateurs ont commencé à adopter le concept.

Quelqu’un m’a dit un jour que la confiance zéro deviendrait tout mon travail. Je ne le croyais pas, mais il avait raison, a déclaré Kindervag, qui, dans divers rôles dans l’industrie, a aidé des centaines d’organisations à créer des environnements de confiance zéro.

Un écosystème zéro confiance en expansion

En effet, Gartner prévoit que d’ici 2025, au moins 70 % des nouveaux déploiements d’accès à distance utiliseront ce qu’il appelle l’accès réseau zéro confiance (ZTNA), contre moins de 10 % fin 2021. (Gartner, Technologies émergentes : aperçu de la croissance de l’adoption pour un accès réseau Zero TrustG00764424, avril 2022)

C’est en partie parce que le verrouillage du COVID a accéléré les plans des entreprises pour renforcer la sécurité des travailleurs à distance. Et de nombreux fournisseurs de pare-feu incluent désormais les fonctionnalités ZTNA dans leurs produits.

Les observateurs du marché estiment qu’au moins 50 fournisseurs, d’Appgate à Zscaler, proposent désormais des produits de sécurité alignés sur l’approche zéro confiance.

L’IA automatise le zéro confiance

Les utilisateurs de certains environnements Zero Trust expriment leur frustration face aux demandes répétées d’authentification multifacteur. C’est un défi que certains experts considèrent comme une opportunité d’automatisation avec l’apprentissage automatique.

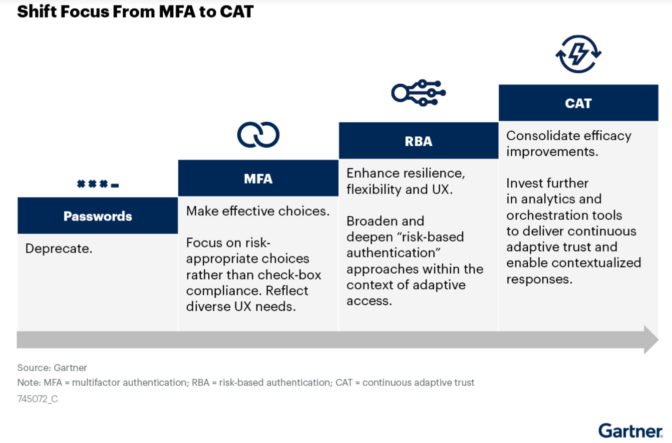

Par exemple, Gartner suggère d’appliquer l’analyse dans une stratégie de sécurité qu’il appelle la confiance adaptative continue. CAT (voir le tableau ci-dessous) peut utiliser des données contextuelles telles que l’identité de l’appareil, l’identité du réseau et la géolocalisation comme une sorte de vérification de la réalité numérique pour aider à authentifier les utilisateurs.

En fait, les réseaux regorgent de données que l’IA peut filtrer en temps réel pour peser automatiquement les demandes d’accès et renforcer la sécurité.

Nous ne collectons, ne maintenons et n’observons même pas la moitié des données réseau que nous pourrions, mais ces données contiennent des informations qui formeront une image globale de la sécurité des réseaux, a déclaré Bartley Richardson, directeur principal de l’infrastructure d’IA et de l’ingénierie de la cybersécurité chez NVIDIA.

Les opérateurs humains ne peuvent pas suivre toutes les données sensibles générées par un réseau ou définir des politiques pour toutes les vulnérabilités possibles. Mais ils peuvent appliquer l’IA pour parcourir les données à la recherche d’activités suspectes, puis réagir rapidement.

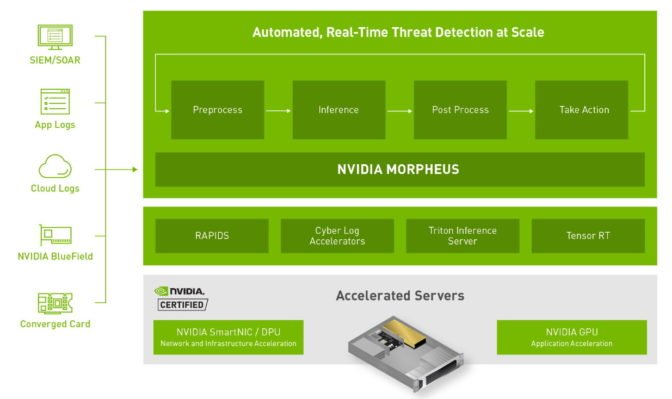

Nous voulons donner aux entreprises les outils nécessaires pour créer et automatiser des environnements de confiance zéro robustes avec des défenses qui vivent dans l’ensemble de leurs centres de données, a déclaré Richardson, qui dirige le développement de NVIDIA Morpheus, un cadre de cybersécurité ouvert pour l’IA.

NVIDIA fournit des modèles d’IA pré-entraînés pour Morpheus, ou les utilisateurs peuvent choisir un modèle d’un tiers ou en créer un eux-mêmes.

L’ingénierie back-end et le travail de pipeline sont difficiles, mais nous avons une expertise dans ce domaine et nous pouvons l’architecturer pour vous, a-t-il déclaré.

C’est le genre de capacités que les experts comme Kindervag considèrent comme faisant partie de l’avenir d’une stratégie de confiance zéro.

La réponse manuelle des analystes de la sécurité est trop difficile et inefficace, a-t-il écrit dans un rapport de 2014. La maturité des systèmes est telle qu’un niveau d’automatisation précieux et fiable est désormais réalisable.

Pour en savoir plus sur l’IA et les principes de confiance zéro, lisez ce blog ou regardez la vidéo ci-dessous.