Nouveau logiciel malveillant Rilide ciblant les navigateurs basés sur Chromium pour voler la crypto-monnaie

Les navigateurs Web à base de chrome sont la cible d’un nouveau logiciel malveillant appelé Rilide qui se fait passer pour une extension apparemment légitime pour récolter des données sensibles et siphonner la crypto-monnaie.

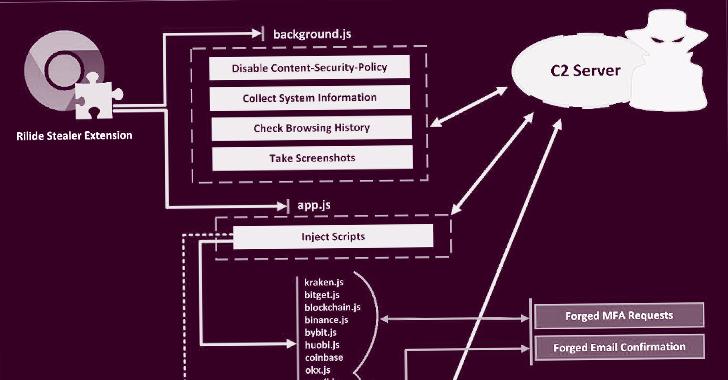

« Le logiciel malveillant Rilide est déguisé en extension Google Drive légitime et permet aux pirates d’effectuer un large éventail d’activités malveillantes, notamment la surveillance de l’historique de navigation, la prise de captures d’écran et l’injection de scripts malveillants pour retirer des fonds de divers échanges de crypto-monnaie », a déclaré Trustwave SpiderLabs Research. dans un rapport partagé avec The Hacker News.

De plus, le malware voleur peut afficher des boîtes de dialogue falsifiées pour inciter les utilisateurs à entrer un code d’authentification à deux facteurs pour retirer des actifs numériques.

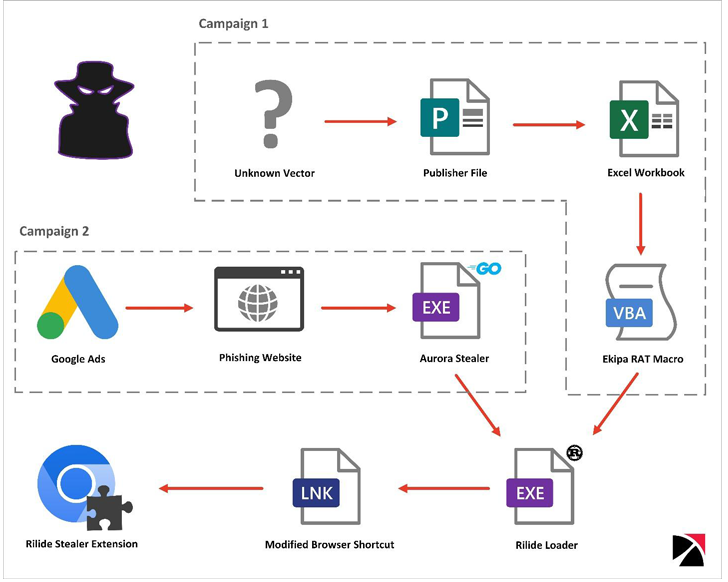

Trustwave a déclaré avoir identifié deux campagnes différentes impliquant Ekipa RAT et Aurora Stealer qui ont conduit à l’installation de l’extension de navigateur malveillante.

Alors qu’Ekipa RAT est distribué via des fichiers Microsoft Publisher piégés, Google Ads escrocs agit comme vecteur de livraison pour Aurora Stealer – une technique qui est devenue de plus en plus courante ces derniers mois.

Les deux chaînes d’attaque facilitent l’exécution d’un chargeur basé sur Rust qui, à son tour, modifie le fichier de raccourci LNK du navigateur et utilise le commutateur de ligne de commande « –load-extension » pour lancer le module complémentaire.

Les origines exactes de Rilide sont inconnues, mais Trustwave a déclaré avoir été en mesure de trouver un message de forum clandestin publié en mars 2022 par un acteur menaçant annonçant la vente d’un botnet aux fonctionnalités similaires.

Une partie du code source du logiciel malveillant a depuis trouvé son chemin vers les forums suite à ce qui semble être un litige de paiement non résolu.

Apprenez à sécuriser le périmètre d’identité – Stratégies éprouvées

Améliorez la sécurité de votre entreprise grâce à notre prochain webinaire sur la cybersécurité dirigé par des experts : Explorez les stratégies de périmètre d’identité !

Ne manquez pas de réserver votre siège !

Une fonctionnalité notable implémentée dans le code source divulgué est la possibilité d’échanger des adresses de portefeuille de crypto-monnaie dans le presse-papiers avec une adresse contrôlée par l’acteur codée en dur dans l’échantillon.

De plus, une adresse de commande et de contrôle (C2) spécifiée dans le code Rilide a permis d’identifier divers référentiels GitHub appartenant à un utilisateur nommé gulantin qui contiennent des chargeurs pour l’extension. GitHub a supprimé le compte en question.

« Le voleur Rilide est un excellent exemple de la sophistication croissante des extensions de navigateur malveillantes et des dangers qu’elles représentent », a conclu Trustwave.

« Bien que l’application prochaine du manifeste v3 puisse rendre plus difficile le fonctionnement des acteurs de la menace, il est peu probable qu’il résolve entièrement le problème car la plupart des fonctionnalités exploitées par Rilide seront toujours disponibles. »