Le malware SharkBot revient sur l’Android Play Store caché dans les applications antivirus

Selon un nouveau rapport de la société de cybersécurité NCC Groups Fox-IT, SharkBot, un cheval de Troie bancaire Android, a retrouvé le chemin du Google Play Store caché dans des applications antivirus et de type nettoyeur. Les versions nouvellement découvertes sont également plus efficaces pour éviter la détection lors du processus d’examen de l’application.

L’apparence originale de SharkBot a été découverte en octobre de l’année dernière par des chercheurs de Cleafy Threat Intelligence, qui affirment qu’il s’agit d’une nouvelle génération de logiciels malveillants bancaires Android. Son objectif est d’initier des transferts d’argent à partir d’appareils compromis via des systèmes de transfert automatique via l’enregistrement de frappe, des attaques par superposition et des interceptions de SMS.

Lorsqu’il est réapparu pour la première fois en février de cette année, Fox-IT a trouvé une version de base du code malveillant attaché à une fausse application antivirus qui utilisait une fonction de réponse directe dans Android qui permettait au logiciel malveillant de répondre automatiquement aux notifications entrantes sur l’appareil infecté. et utilisez-le pour installer d’autres logiciels, dans ce cas, une version plus avancée de SharkBot.

Pour accéder aux services bancaires, la version originale reposait sur l’activation des autorisations et des services d’accessibilité dans l’appareil Android. Cela a permis au malware d’intercepter tous les événements d’accessibilité, y compris les pressions sur les boutons, les modifications de TextField et toutes les touches sur l’écran.

La dernière version, également repérée par les chercheurs de Fox-IT, ne nécessite pas les fonctionnalités d’accessibilité pour fonctionner. Il demande à la victime d’installer le logiciel malveillant en tant que fausse mise à jour pour le logiciel antivirus qu’elle a déjà installé et cela s’est avéré se propager activement dans deux applications sur le Play Store.

Déjà sur des dizaines de milliers d’appareils

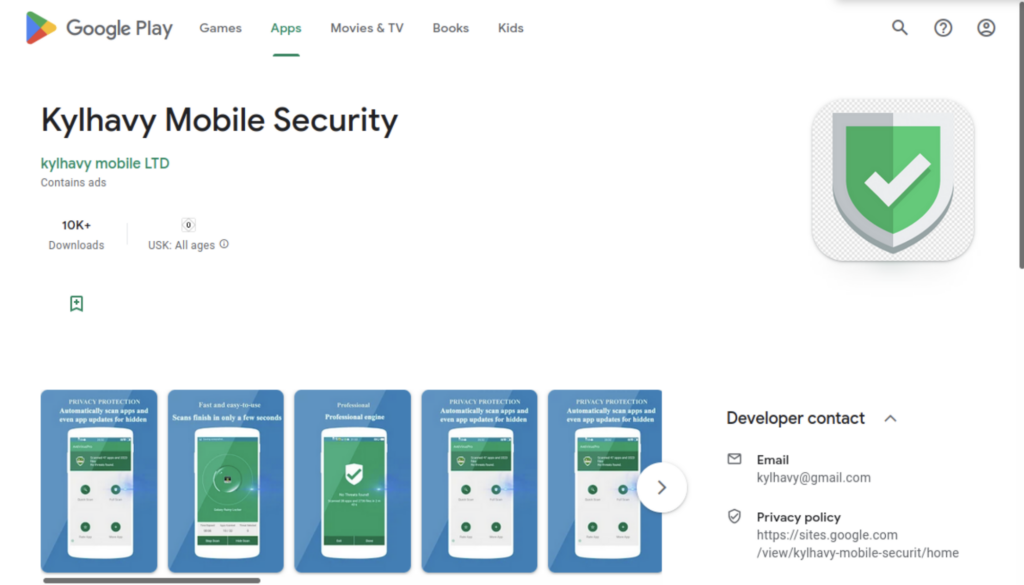

Les deux applications contenant le code malveillant sont Mister Phone Cleaner, qui compte plus de 50 000 téléchargements à ce jour, et Kylhavy Mobile Security qui a été téléchargé plus de 10 000 fois.

Connues sous le nom de droppers, ces applications ont été conçues pour cibler les utilisateurs aux États-Unis, en Espagne, en Australie, en Pologne, en Allemagne et en Autriche. Une fois installées, elles déposent la dernière version de SharkBot sur l’appareil. Cela inclut un mécanisme de communication de commande et de contrôle (C2) mis à jour, un algorithme de génération de domaine et une base de code entièrement refactorisée qui n’est pas présente dans le SharkBot d’origine.

Les chercheurs de Fox-IT ont écrit dans un article de blog sur la nouvelle découverte que cette version du compte-gouttes demande au serveur C2 de recevoir directement le fichier APK de SharkBot, expliquant qu’il ne recevra pas de lien de téléchargement parallèlement aux étapes d’installation du malware. en utilisant les fonctionnalités des systèmes de transfert automatique (ATS), ce qu’il faisait normalement, car cela présentait trop de signaux d’alarme pour les examinateurs et augmentait la probabilité que l’application soit rejetée.

Contenu de nos partenaires

Afin de terminer l’installation sur l’appareil infecté, le compte-gouttes demandera à l’utilisateur d’installer cet APK en tant que mise à jour du faux antivirus. Ce qui fait que le logiciel malveillant lance une intention Android pour installer la fausse mise à jour, ont déclaré les chercheurs.

Le compte-gouttes installe ensuite la charge utile de manière non automatique, ce qui rend l’installation plus difficile car elle oblige l’utilisateur à faire confiance à la mise à jour, mais également plus difficile à détecter pendant le processus de révision de l’application compte-gouttes publiée dans le Play Store. car il n’a pas besoin d’autorisations d’accessibilité qui pourraient déclencher des alarmes.

En plus de cela, le compte-gouttes a également supprimé la fonction de réponse directe, utilisée pour répondre automatiquement aux notifications reçues sur l’appareil infecté. Il s’agit d’une autre fonctionnalité qui nécessite des autorisations suspectes et qui, une fois supprimée, la rend plus difficile à détecter, a écrit l’équipe. Pour rendre la détection du compte-gouttes par l’équipe d’examen de Google encore plus difficile, le logiciel malveillant contient une configuration de base codée en dur et cryptée à l’aide de RC4.

Ces mises à jour visent à contourner les nouvelles restrictions de chargement latéral introduites dans Android 13 plus tôt cette année, qui empêchent les logiciels malveillants d’abuser des API d’accessibilité.

Lire la suite : Le démontage d’Emotet a-t-il définitivement tué le célèbre botnet ?

Image de requin de la page d’accueil par solarseven/iStock