IA violette | Autonomiser les analystes de la cybersécurité avec la recherche, l’analyse et la réponse aux menaces basées sur l’IA

SentinelOne est ravi de présenter Purple AI, une IA générative dédiée à la chasse aux menaces, à l’analyse et à la réponse. Purple AI utilise une variété de modèles à la fois open source et propriétaires et vise à accroître l’efficacité de l’organisation en dotant les analystes de sécurité d’un moteur d’IA qui peut aider à identifier, analyser et atténuer les menaces à l’aide d’invites conversationnelles et d’un dialogue interactif.

Dans ce poste, nous expliquons comment Purple AI stimulera l’efficacité et l’efficacité de l’équipe SOC dans la recherche, l’analyse et la réponse aux menaces et illustrons cette nouvelle fonctionnalité puissante avec des exemples de cas d’utilisation.

La chasse aux menaces simplifiée grâce à l’IA conversationnelle

Lorsqu’il s’agit de chasser les menaces, créer la bonne requête pour obtenir des résultats efficaces n’est pas une tâche facile. Cela nécessite que l’analyste comprenne les modèles à rechercher et se familiarise avec la syntaxe de requête à portée de main afin de traduire une question apparemment simple en quelque chose que le système peut comprendre.

Avec Purple AI, les analystes peuvent désormais obtenir des réponses rapides, précises et détaillées à n’importe quelle question, dans n’importe quelle langue, qui autrement auraient nécessité des heures de recherche et de multiples requêtes – sans parler des années d’expérience des analystes – pour obtenir une réponse.

Les Connus Connus

Purple AI permet aux chasseurs de menaces de poser des questions sur des menaces spécifiques connues et d’obtenir des réponses rapides sans avoir à créer de requêtes manuelles autour d’indicateurs de compromission.

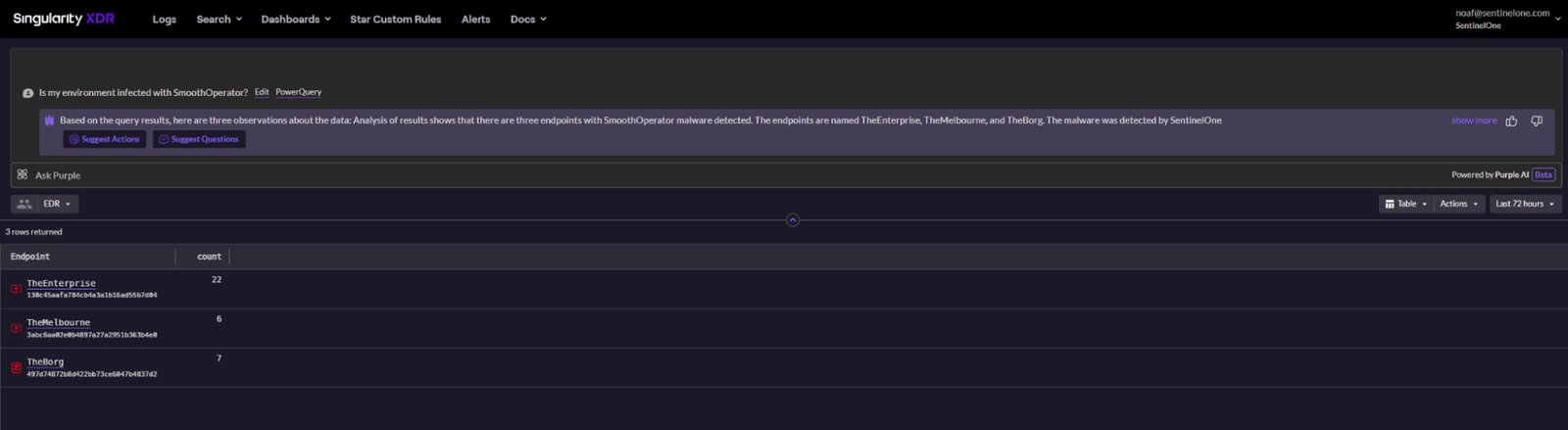

Par exemple, l’analyste peut utiliser une invite telle que Mon environnement est-il infecté par SmoothOperator ?ou Ai-je des indicateurs de SmoothOperator sur mes terminaux ? pour chasser une menace nommée spécifique.

En réponse, Purple AI fournit un tableau de résultats ainsi que des informations contextuelles basées sur le comportement observé et les anomalies identifiées dans les données renvoyées. Des questions de suivi suggérées et les meilleures prochaines actions sont également fournies. Dans le cas de l’exemple SmoothOperator, un chasseur pourrait, par exemple, recevoir le résumé suivant :

« L’analyse des résultats montre qu’il existe trois endpoints sur lesquels le malware SmoothOperator a été détecté, tous issus du même site d’entreprise. Les données montrent que le logiciel malveillant a infecté à la fois les postes de travail et les serveurs. Cela indique qu’il peut y avoir une attaque à plus grande échelle en cours, et il est important d’enquêter plus avant pour déterminer l’étendue de l’infection.

Les données montrent que le logiciel malveillant a été détecté plusieurs fois sur certains des appareils infectés. Par exemple, le logiciel malveillant a été détecté vingt-deux fois sur le terminal nommé TheEnterprise, où il a été observé pour la dernière fois il y a quelques heures. Cela suggère que le logiciel malveillant est persistant et qu’il est actif sur les appareils infectés depuis un certain temps.

Le chasseur peut ensuite poursuivre avec des questions supplémentaires suggérées par Purple ou saisies manuellement par l’utilisateur, telles que :

« Y a-t-il eu des événements persistants sur le point de terminaison ‘TheEnterprise’ ? »

« Existe-t-il des vulnérabilités connues sur les machines concernées ? »

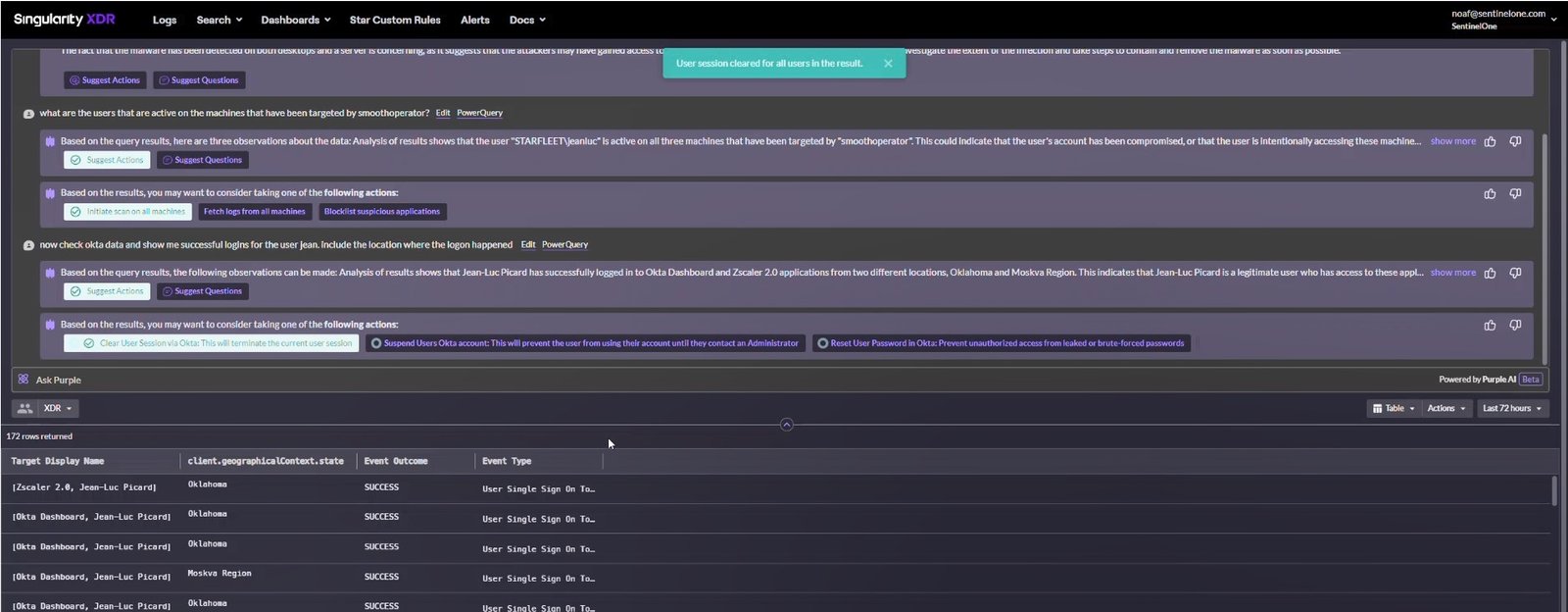

« Montrez-moi les utilisateurs qui sont actifs sur les machines concernées, vérifiez leurs données Okta pour les connexions réussies et incluez l’emplacement où la connexion s’est produite. »

Le système renverra alors automatiquement les résultats, accompagnés d’un résumé du comportement identifié et recommandera les prochaines meilleures questions d’enquête et actions de réponse.

Dans les exemples ci-dessus, la dernière question aurait pu aboutir à une suggestion de déclencher une ou plusieurs combinaisons d’actions telles que « effacer la session utilisateur », « suspendre le compte Okta de l’utilisateur », « forcer la réinitialisation du mot de passe », « mise en quarantaine du réseau tous les points finaux affectés », « créer une règle pour informer les utilisateurs d’une activité similaire identifiée sur d’autres terminaux », « collecter les journaux de sécurité récents des machines affectées » et plus.

D’un simple clic sur un bouton, l’analyste peut alors déclencher une ou plusieurs actions, tout en poursuivant la conversation et l’analyse avec Purple.

Purple s’exécute sur chaque élément d’information du SentinelOne Security DataLake et permet une réponse en un clic via les différentes intégrations SentinelOne XDR. Chaque question posée par l’analyste est exécutée contre la bonne source ou une combinaison de sources dans les coulisses, sans que l’utilisateur ait besoin de se familiariser avec les différentes sources de données ou la façon dont leurs données sont ingérées. Par exemple, les analystes peuvent demander :

« Existe-t-il des instances ec2 exécutant xmrig ? »

« Y a-t-il des machines Linux déconnectées de type serveur ou un nœud Kubernetes dans mon réseau ? »

L’analyste peut alors déclencher des actions E/XDR comme suit :

« Analysez toutes les instances EC2 affectées, pour confirmer qu’il ne reste aucun artefact résiduel sur l’une des instances impliquées dans l’incident. »

Ou

« Ajoutez le logiciel coinminer détecté à la liste de blocage SentinelOne, en l’empêchant d’être téléchargé à nouveau ou de s’exécuter sur d’autres terminaux. »

Les inconnus inconnus

Dans d’autres cas, cependant, les chasseurs de menaces peuvent ne pas savoir ce qu’ils recherchent. En tirant parti des capacités et de la rapidité de Purple AI pour utiliser intelligemment les ressources internes et externes, les utilisateurs peuvent poser des questions sur des activités suspectes qu’ils n’ont peut-être pas été en mesure de définir eux-mêmes.

Par exemple, ils pourraient demander à Purple AI de :

« Rechercher toutes les instances de processus tentant d’accéder à des données ou fichiers sensibles et enquêter sur la source de ces tentatives d’accès »

Ou

« Recherchez tous les outils de ligne de commande couramment utilisés par les attaquants et examinez s’ils sont utilisés de manière suspecte. »

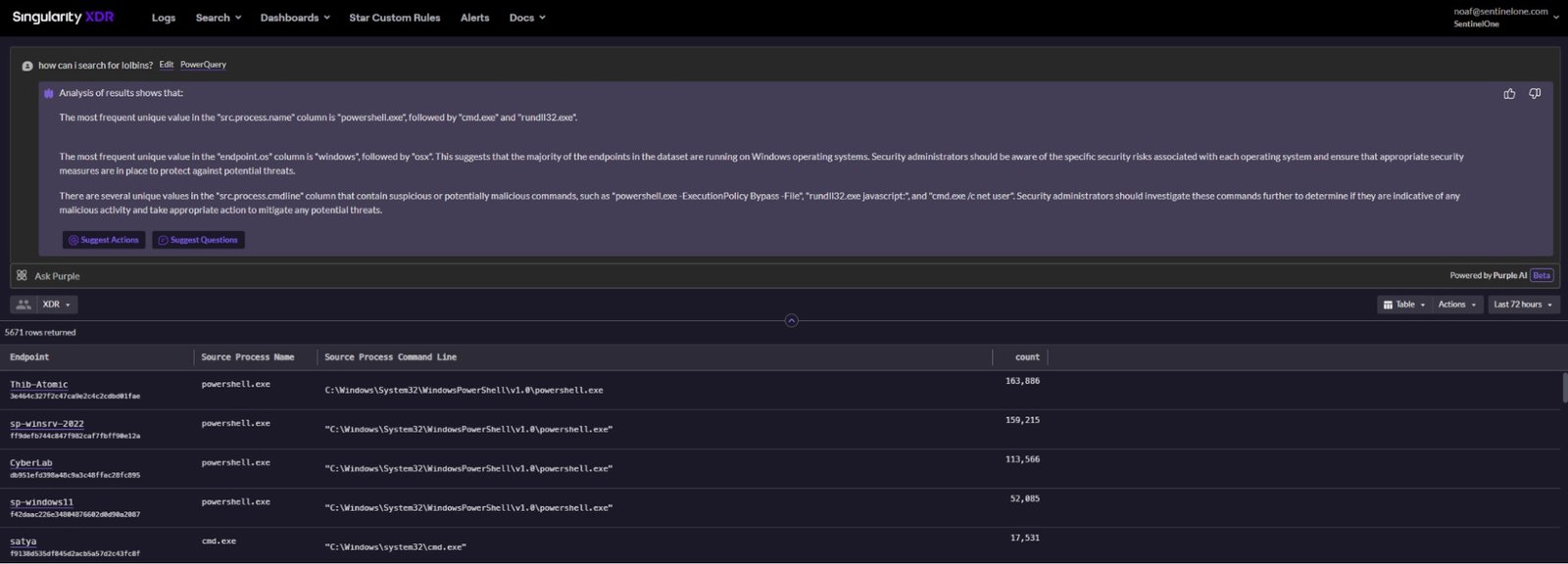

Les analystes peuvent également tirer parti de Purple pour poser des questions comme comment puis-je identifier X ? Par exemple:

« Comment puis-je rechercher un éventuel Webshell ? »

Ou

« Comment puis-je rechercher des LOLBins ? »

Ce qui précède peut sembler simple, mais sans Purple AI, la tâche de traduire des termes vagues comme des données sensibles, couramment utilisées ou suspectes en modèles, puis la syntaxe d’un langage de requête qui pourrait renvoyer des résultats utiles est une tâche extrêmement difficile.

L’analyse des menaces simplifiée

Il est bien connu que la fatigue d’alerte est l’un des plus grands défis auxquels est confronté le centre d’opérations de sécurité (SOC) moderne. La plupart des équipes de sécurité reçoivent plus d’alertes de sécurité qu’elles ne peuvent éventuellement enquêter et traiter. L’enjeu est clair : le problème de sécurité est un problème de données. L’information ne devient connaissance qu’une fois que nous appliquons des liens significatifs entre plusieurs points d’information, en assemblant les données contextualisées en résultats exploitables.

Purple AI, en plus de sa capacité à aider les équipes de sécurité à poser des questions complexes sur la chasse aux menaces et à exécuter des commandes opérationnelles pour gérer l’ensemble de l’environnement de l’entreprise à l’aide d’un langage naturel, simplifie également considérablement le processus d’investigation des menaces.

La compréhension de Purple des données ingérées ainsi que du domaine de la cybersécurité lui permet de déterminer rapidement la chaîne d’événements, puis de résumer une situation potentiellement complexe à l’analyste. La puissante combinaison de la technologie brevetée Storylines de SentinelOnes et de Purple AI permet aux analystes non seulement de trouver rapidement tous les événements associés à une activité donnée, mais également d’obtenir un résumé de ces événements et de leur niveau de suspicion en un rien de temps.

En quelques secondes, Purple fournira des informations sur le comportement identifié ainsi que des recommandations, réduisant ainsi le besoin d’analyser manuellement et d’assembler divers événements en une seule histoire contextuelle. Cela améliore considérablement l’efficacité des analystes, leur permettant d’enquêter et de trier un bien plus grand nombre d’alertes en beaucoup moins de temps.

L’IA violette en action

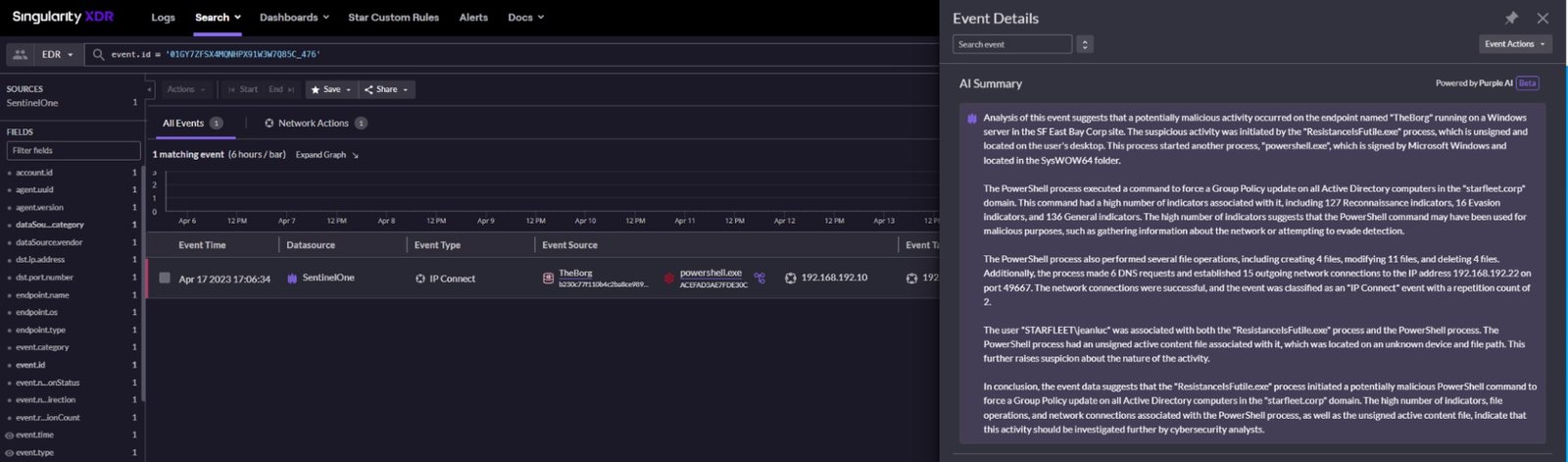

Vous trouverez ci-dessous un exemple de résumé créé pour une menace identifiée par la plateforme SentinelOne Singularity.

L’analyse de cet événement suggère qu’une activité potentiellement malveillante s’est produite sur le terminal nommé « TheBorg » exécuté sur un serveur Windows sur le site SF East Bay Corp. L’activité suspecte a été initiée par le processus « ResistanceIsFutile.exe », non signé et situé sur le bureau de l’utilisateur. Ce processus a démarré un autre processus, « powershell.exe », qui est signé par Microsoft Windows et situé dans le dossier SysWOW64.

Notez que Purple AI indique d’abord si une activité malveillante a été détectée et où. Ceci est important pour que l’analyste comprenne l’étendue de l’attaque. Dans cet exemple, toutes les activités malveillantes avaient été identifiées sur un seul site. L’utilisateur peut ensuite choisir d’explorer davantage pour obtenir une analyse détaillée de l’activité identifiée si nécessaire.

Purple fournit ensuite une analyse détaillée des événements, indiquant les comportements qui ont amené SentinelOne à classer le comportement comme malveillant.

Le processus PowerShell a exécuté une commande pour forcer une mise à jour de la stratégie de groupe sur tous les ordinateurs Active Directory du domaine « starfleet.corp ». Cette commande était associée à un grand nombre d’indicateurs, dont 127 indicateurs de reconnaissance, 16 indicateurs d’évasion et 136 indicateurs généraux. Le nombre élevé d’indicateurs suggère que la commande PowerShell peut avoir été utilisée à des fins malveillantes, telles que la collecte d’informations sur le réseau ou la tentative d’échapper à la détection.

Dans ce cas, un processus PowerShell a forcé une mise à jour de la stratégie de groupe, ce qui a déclenché divers indicateurs comme Reconnaissance & Evasion. Purple présente alors des agrégations sur l’activité faite par le processus suspect :

Le processus PowerShell a également effectué plusieurs opérations sur les fichiers, notamment la création de 4 fichiers, la modification de 11 fichiers et la suppression de 4 fichiers. De plus, le processus a effectué 6 requêtes DNS et établi 15 connexions réseau sortantes à l’adresse IP 192.168.192.22 sur le port 49667. Les connexions réseau ont réussi et l’événement a été classé comme un événement « IP Connect » avec un nombre de répétitions de 2.

Purple passera ensuite à fournir des informations supplémentaires sur les entités associées au processus malveillant, comme les utilisateurs ou les fichiers. Les comportements ou attributs suspects associés à ces entités seront également mis en évidence.

L’utilisateur « STARFLEET\jeanluc » était associé à la fois au processus « ResistanceIsFutile.exe » et au processus PowerShell. Le processus PowerShell était associé à un fichier de contenu actif non signé, qui se trouvait sur un périphérique et un chemin de fichier inconnus. Cela accroît encore les soupçons quant à la nature de l’activité.

Enfin, Purple résume l’activité, met en évidence les entités malveillantes impliquées et fournit une conclusion ainsi que les prochaines étapes recommandées.

En conclusion, les données d’événement suggèrent que le processus « ResistanceIsFutile.exe » a lancé une commande PowerShell potentiellement malveillante pour forcer une mise à jour de la stratégie de groupe sur tous les ordinateurs Active Directory du domaine « starfleet.corp ». Le nombre élevé d’indicateurs, d’opérations de fichiers et de connexions réseau associées au processus PowerShell, ainsi que le fichier de contenu actif non signé, indiquent que cette activité devrait être étudiée plus en détail par les analystes de la cybersécurité.

Désormais en possession d’une analyse précise avec un haut niveau de détail, l’analyste est rapidement en mesure de copier et coller les informations générées par Purple dans un rapport d’analyse des menaces, ou d’initier d’autres mesures d’atténuation et de réponse aux incidents.

Conclusion

Purple AI est une IA générative intégrée qui permet aux chasseurs de menaces et aux analystes de l’équipe SOC d’exploiter la puissance des LLM (grands modèles de langage) depuis la console SentinelOne pour identifier et répondre aux attaques plus rapidement et plus facilement. À l’aide d’invites et de réponses conversationnelles en langage naturel, même les équipes de sécurité les moins expérimentées ou les moins ressources peuvent rapidement exposer des comportements suspects et malveillants qui jusqu’à présent n’étaient possibles qu’avec des analystes hautement qualifiés consacrant de nombreuses heures d’efforts.

Purple AI sera livré dans le cadre de l’expérience de chasse aux menaces SentinelOnes et est disponible en avant-première limitée aujourd’hui. Contactez-nous pour plus d’informations ou pour demander une démo.

!function(f,b,e,v,n,t,s)if(f.fbq)return;n=f.fbq=function()n.callMethod?

n.callMethod.apply(n,arguments):n.queue.push(arguments);if(!f._fbq)f._fbq=n;

n.push=n;n.loaded=!0;n.version=’2.0′;n.queue=[];t=b.createElement(e);t.async=!0;

t.src=v;s=b.getElementsByTagName(e)[0];s.parentNode.insertBefore(t,s)(window,

document,’script’,’https://connect.facebook.net/en_US/fbevents.js’);

fbq(‘init’, ‘300800713594069’); fbq(‘init’, ‘307303873637462’);

fbq(‘track’, « PageView »);