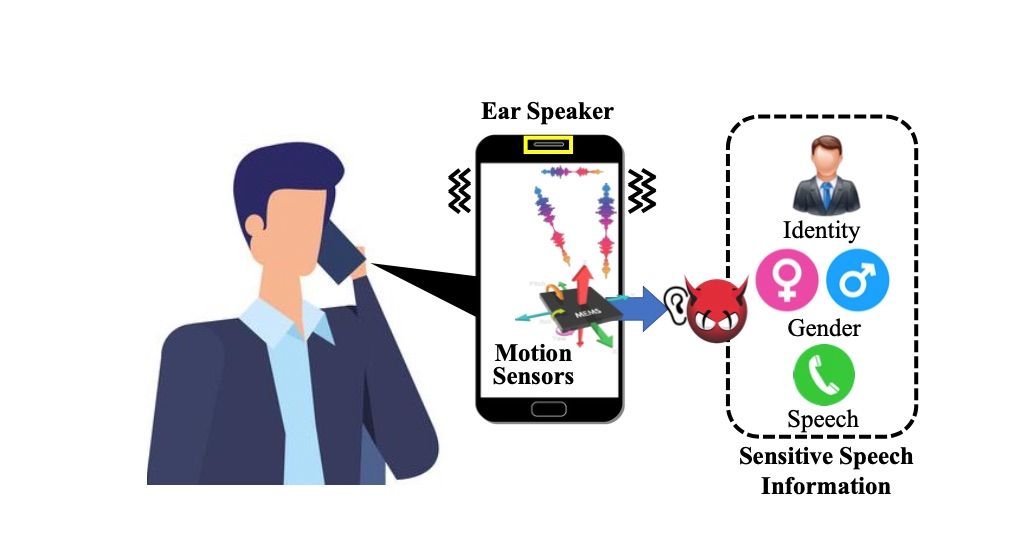

EarSpy peut écouter vos conversations téléphoniques à l’aide de capteurs de mouvement

Des chercheurs de cinq universités américaines ont développé collectivement cette attaque par canal latéral

La sécurité mobile est un peu comme une autoroute : de nouveaux nids-de-poule se forment chaque jour et ses capacités de débit dépendent fortement du fait que les conducteurs veillent à ne pas provoquer d’accumulation. Que ces accidents soient causés par des chercheurs qui détectent une nouvelle vulnérabilité, des acteurs de la chaîne de sécurité qui ne font pas leur part, ou pire, tout cela se produit jour après jour. Un groupe de chercheurs de certaines des institutions universitaires les plus réputées d’Amérique a maintenant développé une attaque nommée EarSpy, conçue pour capturer ce que les utilisateurs disent par des moyens curieusement astucieux.

Cet effort est mené conjointement par des experts de l’Université de Dayton, de l’Institut de technologie du New Jersey, de l’Université Rutgers, de l’Université Texas A&M et de l’Université Temple. Les chercheurs ont tenté de recueillir les vibrations du haut-parleur d’un téléphone dans le passé, mais cette attaque particulière est efficace même lorsque l’utilisateur tient le téléphone contre son oreille, rapporte SecurityWeek.

L’équipe de recherche a testé son exploit EarSpy en jouant une série d’échantillons vocaux via le OnePlus 7T et le OnePlus 9 et a analysé les données de l’accéléromètre avec plusieurs outils de réseau neuronal et enregistré des résultats étonnamment précis en ce qui concerne l’identification du sexe de l’orateur ainsi que le mots prononcés. En revanche, les données étaient difficiles à capturer sur les anciens modèles OnePlus en raison de l’absence d’un système de haut-parleurs stéréo, ont déclaré les chercheurs dans leur article.

Les nouvelles versions d’Android disposent d’un appareil de sécurité plus robuste, ce qui rend extrêmement difficile pour les logiciels malveillants d’obtenir les autorisations requises. Mais les attaques EarSpy peuvent toujours contourner ces protections intégrées car les données brutes des capteurs de mouvement d’un téléphone sont facilement accessibles. Bien que de plus en plus de fabricants imposent désormais des limites à l’obtention de données à partir des capteurs de l’appareil, les chercheurs d’EarSpy pensent qu’il est toujours possible d’infiltrer l’appareil et d’écouter une conversation.

En ce qui concerne l’efficacité de cette attaque, les chercheurs affirment qu’EarSpy pourrait correctement faire la différence entre les hommes et les femmes dans 98,66 % des échantillons d’un ensemble particulier joué via le OnePlus 7T. Sur les deux téléphones, deux ensembles d’échantillons et plusieurs modèles d’analyse, la reconnaissance du genre est assez précise, la lecture la plus basse étant de 65,53 %. De plus, EarSpy pouvait détecter l’identité de la personne avec un taux de précision ridiculement élevé de 91,24 %, soit près de trois fois mieux qu’une supposition aléatoire.

Cependant, lorsqu’il s’agit de comprendre réellement ce qui a été dit, la précision diminue considérablement. Les modèles de reconnaissance ont été testés sur des échantillons mettant en scène des acteurs récitant une séquence de chiffres – ce qui n’est pas déplacé si nous parlons de partager des informations personnelles identifiables comme un numéro de carte de crédit par téléphone. Le meilleur interprète a obtenu un taux de réussite de 56 %, bien que les chercheurs affirment que cela reste cinq fois plus précis que de faire une supposition aléatoire.

Les auteurs de l’article affirment que si l’impact réel des vibrations du haut-parleur sur les données brutes de l’accéléromètre est relativement faible et que la détection algorithmique des mots à partir de ces données est extrêmement inégale, les adversaires qui utilisent les exploits EarSpy peuvent toujours déterminer les composants clés de ce qui est dit et qui le parle.

En théorie, EarSpy pourrait être exploité par des logiciels malveillants qui ont infiltré l’appareil et relayer les données de l’accéléromètre à la source de l’attaque. Ce rapport souligne l’importance des protections matérielles supplémentaires, en particulier avec des composants tels que les capteurs de mouvement qui peuvent ne pas sembler être des cibles faciles à première vue.

Pour remédier à cette vulnérabilité potentielle des smartphones modernes, les chercheurs recommandent aux fabricants de smartphones de positionner les capteurs de mouvement à l’écart de toute source de vibrations tout en réduisant la pression sonore lors des appels téléphoniques.

MISE À JOUR : 2023/01/02 15:30 EST PAR JULES WANG

Précisions

Cet article a été mis à jour pour fournir plus de détails sur les données que nous avons citées dans le document.