Les attaquants ciblent le Domain Name System, l’annuaire téléphonique d’Internet. Voici comment riposter – SiliconANGLE

Le système de noms de domaine fondamental, essentiellement l’annuaire téléphonique pour Internet, était autrefois quelque chose que personne n’utilisant sur Internet ne remarquait beaucoup, mais ces derniers temps, il est devenu une cible de plus en plus importante, et le coût des attaques contre ce système est énorme et croissant.

Les événements récents ont une fois de plus mis au premier plan les questions liées au DNS, comme on l’appelle en abrégé. Un nouveau type d’attaque par déni de service appelé Water Torture est le plus récent, mais plus tôt cette année, d’autres attaques basées sur le DNS ont été enregistrées sur le réseau de Telsa en janvier, ainsi qu’un nouveau kit d’outils malveillants appelé Decoy Dog qui ciblait les réseaux d’entreprise.

L’une des raisons est liée à l’expansion d’Internet. Il y a plus de cibles, plus de bande passante et plus d’outils automatisés pour lancer des attaques, ce qui permet aux méchants d’étendre plus facilement leur réseau avec plus de puissance destructrice.

Le protocole DNS est essentiel à presque tous les services Internet et est utilisé pour traduire des noms de domaine alphabétiques, tels que SiliconANGLE.com, et un ensemble d’adresses de protocole Internet numériques, telles que like35.91.118.127, dans les deux sens afin qu’ils aient une signification. tant pour les humains que pour les machines et les logiciels.

Vous vous souvenez des annuaires téléphoniques imprimés ? Si vous connaissez le nom alphabétique, vous pouvez rechercher les chiffres. Le DNS existe depuis des décennies, remontant à l’époque où Paul Mockapetris, aujourd’hui scientifique en chef chez ThreatSTOP Inc., a écrit de nombreuses normes de protocole Internet dans les années 1980.

À l’époque, les réseaux IP avaient des rôles très différents pour les personnes et les machines, ce qui faisait du DNS l’intermédiaire. Cela fonctionnait à une époque où un appareil était mappé à une adresse IP. À cette époque, il y avait également principalement des ordinateurs sur site, ce qui rendait le suivi des choses beaucoup plus simple. En règle générale, le gardien de chaque DNS d’entreprise était une seule personne, qui n’avait pas beaucoup d’exigences ou de changements à apporter.

Ces jours sont désormais révolus, d’autant plus qu’Internet est « passé à un modèle de réseau client/serveur, dans lequel les clients établissent des connexions et les serveurs répondent, et les clients n’ont pas besoin d’une adresse attribuée permanente », comme l’a écrit Geoff Huston dans un article de 2020 sur l’évolution du DNS. Huston est scientifique en chef des données pour l’agence Internet australienne Asia Pacific Network Information Center et a beaucoup écrit sur les questions liées au DNS.

Ce changement, d’autant plus que les superclouds, les conteneurs et les multiples collections d’applications créent et détruisent des instances virtuelles des millions de fois par jour, exerce une pression considérable sur l’infrastructure DNS. Sans un DNS pleinement fonctionnel, les charges de travail et les flux de travail peuvent facilement rencontrer des problèmes : des paquets disparaissent ou sont abandonnés. , les chaînes d’approvisionnement de logiciels malveillants prennent le contrôle et les serveurs Web sont arrêtés, nécessitant un redémarrage ou, pire, une reconstruction avant de pouvoir revenir en production.

Tout cela signifie que les organisations dépendent plus que jamais du DNS pour connecter les différents éléments informatiques sur Internet, ce qui le rend très visible lorsque le DNS rencontre des problèmes – et pour de nombreuses entreprises, cela arrive parfois. Le DNS est devenu un formidable terrain de jeu pour le piratage informatique, où l’infrastructure réseau peut être compromise avec seulement quelques paquets, et où des exploits sont régulièrement découverts. Et avec des millions de domaines malveillants créés chaque mois, comme l’a récemment rapporté Akamai Technologies Inc., il existe un grand nombre de trafic réseau potentiel provenant des victimes qui pourrait être dirigé par le DNS d’un attaquant.

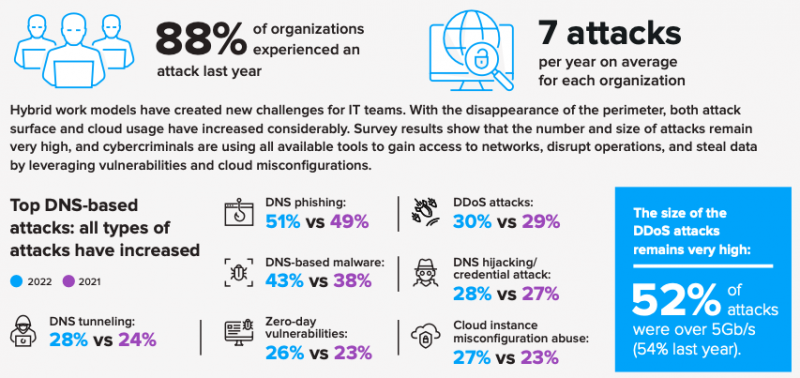

Le coût d’une attaque DNS est énorme. Dans une étude réalisée l’année dernière par IDC (résumée dans le graphique ci-contre), 88 % des organisations ont subi une ou plusieurs attaques DNS contre leur entreprise, avec une moyenne de sept par an. Chaque attaque réussie coûte en moyenne 942 000 $ à l’entreprise.

Le coût d’une attaque DNS est énorme. Dans une étude réalisée l’année dernière par IDC (résumée dans le graphique ci-contre), 88 % des organisations ont subi une ou plusieurs attaques DNS contre leur entreprise, avec une moyenne de sept par an. Chaque attaque réussie coûte en moyenne 942 000 $ à l’entreprise.

Et « pas de DNS signifie qu’aucune activité n’est menée », conclut le rapport. La panne du réseau Facebook de sept heures survenue en octobre 2021 a coûté à l’entreprise au moins 60 millions de dollars en revenus publicitaires perdus, et le cours de ses actions a en conséquence chuté de 5 %.

Scénarios d’attaque DNS

L’un des exploits les plus complexes et les plus composés a peut-être été observé en 2021. Appelé NameWreck, il impliquaitune série de neuf vulnérabilités affectant quatre piles de protocoles TCP/IP différentes, y compris des failles découvertes dans deux problèmes critiques d’exécution de code à distance dans Nucleus NET et FreeBSD et une faille de déni de service dans NetX. Ces failles permettraient aux attaquants de prendre le contrôle de millions d’appareils différents exécutant ces systèmes d’exploitation.

Le billet de blog de Huston pour 2020 couvre plusieurs facteurs qui ont changé avec le DNS, et l’un des plus importants est de faire confiance à ce qu’il dit lorsqu’il effectue ses recherches d’adresses. Il répertorie les façons dont le DNS est utilisé pour mentir sur ces recherches pour diverses raisons, et certains de ces mensonges prennent la forme de plusieurs types différents d’attaques basées sur le DNS. Chacun a un ensemble de circonstances légèrement différentes :

- Attaques par déni de service distribué ou DDoS, où les pirates informatiques visent le trafic réseau pour obstruer les serveurs Web et les faire tomber. Il existe plusieurs types d’attaques DDoS, notamment l’amplification du trafic, les attaques de sous-domaines et les inondations DNS. Tous ces moyens sont intelligents pour remplir les serveurs de trafic indésirable et bloquer leur traitement pour empêcher les utilisateurs légitimes d’obtenir du contenu. SiliconANGLE a couvert de nombreuses attaques DDoS qui continuent de tourmenter les entreprises et les utilisateurs Internet.

- Les attaques récursives DNS, une autre forme d’attaque DDoS qui inonde l’infrastructure DNS d’une organisation et peut entraîner des temps d’arrêt.

- Détournement de domaine ou réflexion DNS, lorsque les attaquants peuvent rediriger les requêtes des serveurs d’une organisation vers des destinations qu’ils contrôlent, souvent pour ensuite insérer des logiciels malveillants dans les points finaux. L’une des techniques de détournement les plus pernicieuses consiste à utiliser des méthodes de « typosquatting » pour dupliquer des noms de domaine populaires avec des caractères non latins qui ressemblent beaucoup. Huston dit que ce mode d’attaque est directement le résultat de la tentative d’inclure ces autres jeux de caractères tels que le chinois et l’arabe. « Ce n’était pas un très bon choix », note-t-il sèchement.

- Empoisonnement du cache ou usurpation DNS, où des logiciels malveillants sont injectés dans les caches DNS, ou directement via le tunneling DNS, afin que les pirates puissent rediriger le trafic des requêtes DNS. Il s’agit d’un ancien exploit, décrit en 2008 par Paul Vixie, un autre des premiers créateurs du DNS et aujourd’hui directeur de SIE Europe UG. Mais il a reçu une attention plus récente en 2020 avec de nouvelles méthodes plus subtiles qui nécessitaient des mesures de protection supplémentaires.

- Les attaques NXDomain, qui envoient des requêtes DNS inutiles à des noms de domaine inexistants, immobilisant ainsi les serveurs.

Nouvelles méthodes de sécurité DNS

Pour empêcher ces attaques de se produire, les ingénieurs réseau ont mis en œuvre diverses méthodes de sécurité basées sur le DNS. Malheureusement, ils ont tous leurs problèmes et n’ont pas rencontré une acceptation quasi universelle. Le rapport d’IDC indique que presque toutes les entreprises disposent d’une certaine forme de sécurité DNS, mais que près de la moitié d’entre elles ne les utilisent pas et qu’un quart des personnes interrogées ne collectent ni n’analysent leurs journaux de trafic DNS. Alors, quelles sont les options ?

Les extensions de sécurité DNS ou DNSSEC, proposées pour la première fois en 2010, ont ajouté des signatures cryptographiques pour aider à vérifier que les réponses DNS provenaient des serveurs prévus. Bien que l’authentification soit utile, elle ne protège pas la confidentialité de la conversation DNS. Et pour rendre les choses encore plus troublantes, les attaquants ont découvert en 2016 comment exploiter DNSSEC pour amplifier le trafic DDoS.

DNS sur HTTPS, ou DoH, et DNS sur TLS envoient ces requêtes via la couche de transport UDP, toujours en utilisant le cryptage. Cela empêche toute falsification de type « man-in-the-middle » qui pourrait être effectuée avec des conversations DNS non protégées. La version TLS ignore les protocoles de la couche application, ce qui permet de masquer encore plus ce trafic et offre ainsi une légère amélioration des performances.

Le protocole du DoH a été mis en place il y a une dizaine d’années, en grande partie en réponse aux révélations d’Edward Snowden. «Ils constituaient un moyen d’empêcher les interférences ou les écoutes clandestines de la part des fournisseurs d’accès Internet et des agences de sécurité gouvernementales», a déclaré Vixie à SiliconANGLE. « Mais cela a également eu pour conséquence involontaire de compromettre la confidentialité de certains utilisateurs contre la sécurité des utilisateurs », a-t-il déclaré. Il a prédit que le protocole du DoH aurait un impact considérable « parce qu’il supprime les contrôles parentaux et les politiques DNS de l’entreprise ».

DNSCrypt a été conçu pour empêcher les attaques d’usurpation de DNS et dispose de plusieurs implémentations open source.

Le point commun de toutes ces nouvelles méthodes est qu’elles ne résolvent pas complètement le problème. Ils révèlent simplement plus précisément quel élément de l’infrastructure DNS d’une organisation a été ou pourrait être compromis par un pirate informatique, afin qu’ils puissent être mieux préparés à résoudre tout problème lié à une éventuelle compromission DNS.

Externalisation du DNS

Une amélioration consiste pour les organisations à sous-traiter leur DNS à ce qu’on appelle un résolveur DNS ouvert. Il s’agit pour la plupart de services gratuits, même si certains d’entre eux proposent également des forfaits payants.

Ils regroupent différents protocoles de sécurité et disposent de différentes méthodes d’analyse qui peuvent empêcher le trafic malveillant d’entrer dans le réseau, par exemple en mettant en place un géorepérage pour interdire le trafic provenant de lieux ou de réseaux douteux. Ils utilisent des adresses IP accrocheuses pour les rendre plus faciles à mémoriser, comme 1.1.1.1 de Cloudflare Inc., Google LLC 8.8.8.8 et Quad9s 9.9.9.9. Certains de ces services offrent également des services d’équilibrage de charge et de proxy de contenu ainsi que la sécurité DNS et certains disposent de vastes réseaux mondiaux pour réduire les latences du réseau, ce qui constitue un avantage secondaire de leur utilisation.

Les résolveurs ouverts constituent une bonne première étape pour protéger l’infrastructure réseau, mais même les forfaits payants les plus complets de ces fournisseurs nécessitent encore des outils et des méthodes supplémentaires pour véritablement la protéger.

Vixie a souvent soutenu que les responsables des technologies de l’information pourraient être plus proactifs dans la défense de leurs réseaux s’ils surveillaient ce qui se passe dans leur infrastructure DNS. Une façon d’y parvenir est de mieux utiliser les fournisseurs DNS gérés dans le cloud, ce qui est abordé dans cet article de CSOonline.

Les trois principales plates-formes cloud – Microsoft, Google et Amazon Web Services – disposent de leurs versions de services DNS gérés, ainsi que de nombreux autres fournisseurs. L’article du CSO explique en détail pourquoi le cloud est meilleur pour la protection DNS et quels sont ses défauts. Étant donné que ces fournisseurs surveillent un volume de trafic réseau plus important, ils peuvent détecter plus tôt les tendances et les exploits potentiels et les arrêter plus rapidement, du moins en théorie.

Changer de fournisseur DNS ne se fait pas seulement pour des raisons de sécurité, mais également pour apporter de réels gains de performances en termes de réduction de la latence du réseau et des temps de chargement des contenus Web. Cela devient plus difficile à anticiper, surtout si une organisation gère un réseau de serveurs mondial ou diffuse du contenu à un public mondial. Heureusement, il existe un certain nombre d’outils permettant de tester ces paramètres à partir de différentes géolocalisations, comparés par Geekflare dans cette revue.

Le DNS peut également aider dans d’autres domaines. Tout le monde sait que la protection DNS est efficace contre les logiciels malveillants », a déclaré l’inventeur du DNS Mockapetris à SiliconANGLE. « Mais il est également efficace pour vous protéger des amendes imposées par le gouvernement américain en cas de violation des contrôles à l’exportation et des sanctions commerciales, comme ce qui est arrivé à Microsoft au printemps dernier lorsqu’il a été condamné à une amende de 3,3 millions de dollars. Et ils se sont eux aussi rendus volontairement ! Il a souligné qu’Amazon dispose de pare-feu d’applications Web qui peuvent aider à bloquer automatiquement le trafic DNS non conforme, puisque le gouvernement modifie régulièrement sa liste de sanctions.

Et après? Huston envisage un DNS à deux niveaux. Il déclare dans son blog de 2020 que « le DNS tel que nous le connaissons pourrait finir par être un petit ensemble d’activités de boutique de luxe haut de gamme qui caractérisent le luxe des procédures personnalisées pour gérer les noms persistants ».

Cela signifierait que le reste du DNS serait davantage un utilitaire de base. « Il se peut », note-t-il, « que le DNS n’ait plus rien à voir avec les noms humains et qu’il soit plutôt l’un des rares protocoles et services universellement supportés sur Internet. »

Images : Infoblox, IDC

Votre vote de soutien est important pour nous et il nous aide à garder le contenu GRATUIT.

Un clic ci-dessous soutient notre mission de fournir un contenu gratuit, approfondi et pertinent.

Rejoignez notre communauté sur YouTube

Rejoignez la communauté qui comprend plus de 15 000 experts #CubeAlumni, dont Andy Jassy, PDG d’Amazon.com, Michael Dell, fondateur et PDG de Dell Technologies, Pat Gelsinger, PDG d’Intel, et bien d’autres sommités et experts.

MERCI