Qu’est-ce que l’informatique confidentielle ?

Les réseaux cloud et périphériques mettent en place une nouvelle ligne de défense, appelée informatique confidentielle, pour protéger la richesse croissante des processus de données des utilisateurs dans ces environnements.

Définition de l’informatique confidentielle

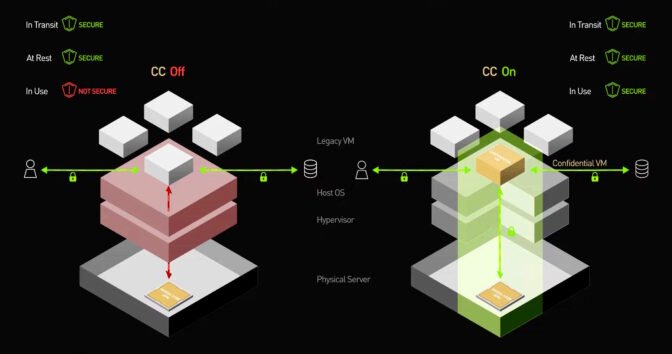

L’informatique confidentielle est un moyen de protéger les données en cours d’utilisation, par exemple lorsqu’elles sont en mémoire ou pendant le calcul, et d’empêcher quiconque de visualiser ou de modifier le travail.

À l’aide de clés cryptographiques liées aux processeurs, l’informatique confidentielle crée un environnement d’exécution de confiance ou une enclave sécurisée. Cet espace numérique sécurisé prend en charge une preuve signée cryptographiquement, appelée attestation, que le matériel et le micrologiciel sont correctement configurés pour empêcher la visualisation ou la modification de leurs données ou de leur code d’application.

Dans le langage des spécialistes de la sécurité, l’informatique confidentielle garantit la confidentialité des données et du code ainsi que l’intégrité des données et du code.

Qu’est-ce qui rend l’informatique confidentielle unique ?

L’informatique confidentielle est une capacité relativement nouvelle de protection des données en cours d’utilisation.

Pendant de nombreuses années, les ordinateurs ont utilisé le cryptage pour protéger les données en transit sur un réseau et les données au repos, stockées dans un lecteur ou une puce de mémoire non volatile. Mais sans aucun moyen pratique d’exécuter des calculs sur des données cryptées, les utilisateurs couraient le risque de voir leurs données, brouillées ou volées alors qu’elles étaient utilisées dans un processeur ou une mémoire principale.

Avec l’informatique confidentielle, les systèmes peuvent désormais couvrir les trois étapes du cycle de vie des données, de sorte que les données ne sont jamais en clair.

Dans le passé, la sécurité informatique se concentrait principalement sur la protection des données sur les systèmes appartenant aux utilisateurs, comme leurs serveurs d’entreprise. Dans ce scénario, il est normal que le logiciel système voie les données et le code de l’utilisateur.

Avec l’avènement du cloud et de l’edge computing, les utilisateurs exécutent désormais régulièrement leurs charges de travail sur des ordinateurs qu’ils ne possèdent pas. Ainsi, l’informatique confidentielle met l’accent sur la protection des données des utilisateurs contre le propriétaire de la machine.

Avec l’informatique confidentielle, les logiciels s’exécutant sur le cloud ou sur un ordinateur périphérique, comme un système d’exploitation ou un hyperviseur, gèrent toujours le travail. Par exemple, il alloue de la mémoire au programme utilisateur, mais il ne peut jamais lire ou modifier les données dans la mémoire allouée par l’utilisateur.

Comment l’informatique confidentielle tire son nom

Un document de recherche de 2015 était l’un des nombreux à utiliser les nouvelles extensions Security Guard (Intel SGX) dans les processeurs x86 pour montrer ce qui est possible. Il a appelé son approche VC3, pour Verifiable Confidential Cloud Computing, et le nom ou au moins une partie de celui-ci est resté.

Nous avons commencé à l’appeler le cloud computing confidentiel, a déclaré Felix Schuster, auteur principal de l’article de 2015.

Quatre ans plus tard, Schuster a cofondé Edgeless Systems, une entreprise de Bochum, en Allemagne, qui développe des outils permettant aux utilisateurs de créer leurs propres applications informatiques confidentielles pour améliorer la protection des données.

L’informatique confidentielle, c’est comme attacher un contrat à vos données qui ne permet d’en faire que certaines choses, a-t-il déclaré.

Comment fonctionne l’informatique confidentielle ?

En y regardant de plus près, l’informatique confidentielle repose sur une fondation appelée racine de confiance, qui repose sur une clé sécurisée unique à chaque processeur.

Le processeur vérifie qu’il dispose du bon micrologiciel pour commencer à fonctionner avec ce qu’on appelle un démarrage sécurisé et mesuré. Ce processus génère des données de référence, vérifiant que la puce est dans un état sûr connu pour commencer à travailler.

Ensuite, le processeur établit une enclave sécurisée ou un environnement d’exécution de confiance (TEE) isolé du reste du système où l’application des utilisateurs s’exécute. L’application apporte des données cryptées dans le TEE, les décrypte, exécute le programme des utilisateurs, crypte le résultat et l’envoie.

A aucun moment le propriétaire de la machine n’a pu voir le code ou les données de l’utilisateur.

Un autre élément est crucial : il prouve à l’utilisateur que personne ne peut altérer les données ou les logiciels.

La preuve est délivrée via un processus en plusieurs étapes appelé attestation (voir schéma ci-dessus).

La bonne nouvelle est que les chercheurs et les services disponibles dans le commerce ont démontré des travaux informatiques confidentiels, assurant souvent la sécurité des données sans impact significatif sur les performances.

Réduire les périmètres de sécurité

Par conséquent, les utilisateurs n’ont plus besoin de faire confiance à tous les administrateurs de logiciels et de systèmes dans des sociétés de cloud et de périphérie distinctes sur des sites distants.

L’informatique confidentielle ferme de nombreuses portes que les pirates aiment utiliser. Il isole les programmes et leurs données des attaques qui pourraient provenir des micrologiciels, des systèmes d’exploitation, des hyperviseurs, des machines virtuelles et même des interfaces physiques comme un port USB ou un connecteur PCI Express sur l’ordinateur.

Le nouveau niveau de sécurité promet de réduire les violations de données qui sont passées de 662 en 2010 à plus de 1 000 d’ici 2021 aux États-Unis seulement, selon un rapport du Identity Theft Resource Center.

Cela dit, aucune mesure de sécurité n’est une panacée, mais l’informatique confidentielle est un excellent outil de sécurité, plaçant le contrôle directement entre les mains des « propriétaires des données ».

Cas d’utilisation pour l’informatique confidentielle

Les utilisateurs disposant d’ensembles de données sensibles et d’industries réglementées telles que les banques, les prestataires de soins de santé et les gouvernements sont parmi les premiers à utiliser l’informatique confidentielle. Mais ce n’est que le début.

Parce qu’elle protège les données sensibles et la propriété intellectuelle, l’informatique confidentielle donnera aux groupes le sentiment qu’ils peuvent collaborer en toute sécurité. Ils partagent une preuve attestée que leur contenu et leur code ont été sécurisés.

Exemples d’applications pour l’informatique confidentielle :

- Entreprises exécutant des contrats intelligents avec des blockchains

- Les hôpitaux de recherche collaborent pour former des modèles d’IA qui analysent les tendances dans les données des patients

- Détaillants, fournisseurs de télécommunications et autres à la périphérie des réseaux, protégeant les informations personnelles dans les endroits où l’accès physique à l’ordinateur est possible

- Les éditeurs de logiciels peuvent distribuer des produits qui incluent des modèles d’IA et des algorithmes propriétaires tout en préservant leur propriété intellectuelle

Alors que l’informatique confidentielle fait ses débuts dans les services de cloud public, elle se répandra rapidement.

Les utilisateurs ont besoin d’une informatique confidentielle pour protéger les serveurs périphériques dans des endroits sans surveillance ou difficiles d’accès. Les centres de données d’entreprise peuvent l’utiliser pour se prémunir contre les attaques internes et protéger une charge de travail confidentielle d’une autre.

Jusqu’à présent, la plupart des utilisateurs en sont au stade de la preuve de concept dans l’espoir de mettre bientôt les charges de travail en production, a déclaré Schuster.

À l’avenir, l’informatique confidentielle ne se limitera pas à des charges de travail spécifiques ou sensibles. Il sera largement utilisé, comme les services cloud hébergeant ce nouveau niveau de sécurité.

En effet, les experts prédisent que l’informatique confidentielle deviendra aussi largement utilisée que le chiffrement.

Le potentiel des technologies a motivé les fournisseurs en 2019 à lancer le Confidential Computing Consortium, qui fait partie de la Linux Foundation. Les membres des CCC comprennent des leaders du traitement et du cloud ainsi que des dizaines d’éditeurs de logiciels.

Les projets du groupe incluent le SDK Open Enclave, un framework pour créer des environnements d’exécution fiables.

Notre plus grand mandat est de soutenir tous les projets open source qui sont des éléments fondamentaux de l’écosystème, a déclaré Jethro Beekman, membre du conseil consultatif technique du CCC et vice-président de la technologie chez Fortanix, l’une des premières startups fondées pour développer des logiciels informatiques confidentiels. .

C’est un paradigme convaincant pour mettre la sécurité au niveau des données, plutôt que de s’inquiéter des détails de l’infrastructure, ce qui devrait vous éviter d’avoir à lire chaque jour des informations sur les violations de données dans le journal, a déclaré Beekman, qui a rédigé son doctorat en 2016. Mémoire sur l’informatique confidentielle.

Comment l’informatique confidentielle évolue

Les implémentations de l’informatique confidentielle évoluent rapidement.

Au niveau du processeur, AMD a publié Secure Encrypted Virtualization with Secure Nested Paging (SEV-SNP). Il étend la protection au niveau des processus d’Intel SGX aux machines virtuelles complètes, afin que les utilisateurs puissent mettre en œuvre l’informatique confidentielle sans avoir à réécrire leurs applications.

Les principaux fabricants de processeurs se sont alignés sur la prise en charge de cette approche. La prise en charge d’Intels s’effectue via de nouvelles extensions de domaine de confiance. Arm a décrit son implémentation, appelée Realms.

Les partisans de l’architecture de processeur RISC-V mettent en œuvre l’informatique confidentielle dans un projet open source appelé Keystone.

Accélération de l’informatique confidentielle

NVIDIA commercialise l’accélération GPU pour l’informatique confidentielle de type VM avec ses GPU à architecture Hopper.

Les GPU H100 Tensor Core permettent une informatique confidentielle pour un large éventail de cas d’utilisation de l’IA et du calcul haute performance. Cela permet aux utilisateurs de ces services de sécurité d’accéder à un calcul accéléré.

Pendant ce temps, les fournisseurs de services cloud proposent aujourd’hui des services basés sur une ou plusieurs des technologies sous-jacentes ou leurs propres hybrides uniques.

Quelle est la prochaine étape pour l’informatique confidentielle

Au fil du temps, des directives et des normes de l’industrie émergeront et évolueront pour des aspects de l’informatique confidentielle tels que l’attestation et des E/S efficaces et sécurisées, a déclaré Beekman de CCC.

Bien qu’il s’agisse d’un outil de confidentialité relativement nouveau, la capacité de l’informatique confidentielle à protéger le code et les données et à fournir des garanties de confidentialité en fait un outil puissant.

À l’avenir, les experts s’attendent à ce que l’informatique confidentielle soit associée à d’autres méthodes de confidentialité telles que le cryptage entièrement homomorphe (FHE), l’apprentissage fédéré, la confidentialité différentielle et d’autres formes d’informatique multipartite.

L’utilisation de tous les éléments de la boîte à outils moderne de confidentialité sera la clé du succès à mesure que la demande d’IA et de confidentialité augmente.

Il y a donc de nombreuses étapes à franchir dans le grand jeu d’échecs de la sécurité pour surmonter les défis et réaliser les avantages de l’informatique confidentielle.

Plongez plus profondément

Pour en savoir plus, regardez Hopper Confidential Computing: How it Works Under the Hood, session S51709 à GTC le 22 mars ou plus tard (gratuit avec inscription).

Consultez Confidential Computing : The Developers View to Secure an Application and Data on NVIDIA H100, session S51684 le 23 mars ou ultérieurement.

Vous pouvez également assister à une table ronde le 15 mars lors de la conférence Open Confidential Computing Conference animée par Schuster et mettant en vedette Ian Buck, vice-président de NVIDIA hyperscale et HPC. De plus, Mark Overby, architecte en chef de la sécurité de la plate-forme NVIDIA, y animera une session sur l’attestation des GPU NVIDIA dans un environnement informatique confidentiel.

Et regardez la vidéo ci-dessous.