Méfiez-vous! Des vidéos YouTube faisant la promotion de logiciels piratés distribuent Lumma Stealer

Les acteurs malveillants ont recours à des vidéos YouTube présentant du contenu lié à des logiciels piratés afin d’inciter les utilisateurs à télécharger un malware voleur d’informations appelé Lumma.

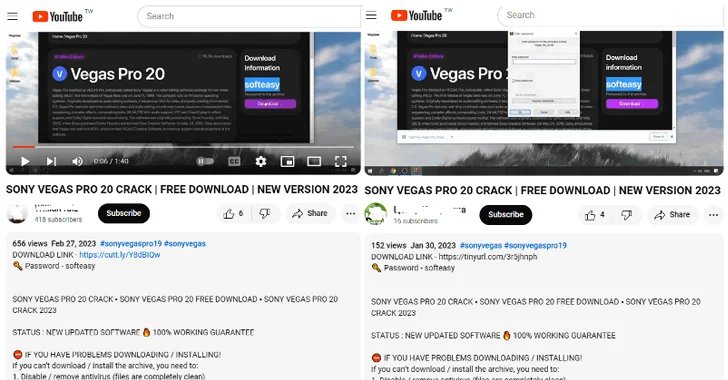

« Ces vidéos YouTube présentent généralement du contenu lié à des applications piratées, présentant aux utilisateurs des guides d’installation similaires et incorporant des URL malveillantes souvent raccourcies à l’aide de services comme TinyURL et Cuttly », a déclaré Cara Lin, chercheuse chez Fortinet FortiGuard Labs, dans une analyse publiée lundi.

Ce n’est pas la première fois que des vidéos de logiciels piratés sur YouTube apparaissent comme un appât efficace pour les logiciels malveillants voleurs. Au moins depuis début 2023, des chaînes d’attaques similaires ont été observées, délivrant plusieurs types de logiciels malveillants voleurs, clippers et crypto-mineurs.

Ce faisant, les acteurs malveillants peuvent exploiter les machines compromises non seulement pour voler des informations et des cryptomonnaies, mais également abuser des ressources à des fins d’exploitation minière illicite.

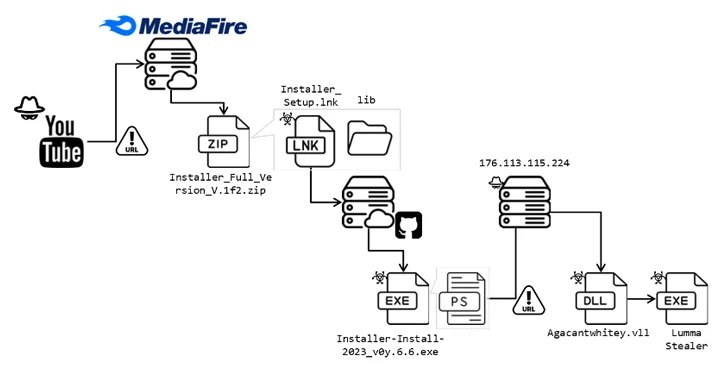

Dans la dernière séquence d’attaque documentée par Fortinet, les utilisateurs recherchant des versions crackées d’outils de montage vidéo légitimes comme Vegas Pro sur YouTube sont invités à cliquer sur un lien situé dans la description de la vidéo, conduisant au téléchargement d’un faux programme d’installation hébergé sur MediaFire.

Le programme d’installation ZIP, une fois décompressé, comporte un raccourci Windows (LNK) se faisant passer pour un fichier d’installation qui télécharge un chargeur .NET à partir d’un référentiel GitHub, qui, à son tour, charge la charge utile du voleur, mais pas avant d’avoir effectué une série de tests anti-virtuels. vérifications de la machine et anti-débogage.

Lumma Stealer, écrit en C et proposé à la vente sur des forums underground depuis fin 2022, est capable de récolter et d’exfiltrer des données sensibles vers un serveur contrôlé par des acteurs.

Cette évolution intervient alors que Bitdefender met en garde contre les attaques de détournement de flux sur YouTube dans lesquelles les cybercriminels s’emparent de comptes de premier plan via des attaques de phishing qui déploient le malware RedLine Stealer pour siphonner leurs informations d’identification et leurs cookies de session, et finalement promouvoir diverses escroqueries cryptographiques.

Cela fait également suite à la découverte d’une campagne AsyncRAT vieille de 11 mois qui utilise des leurres de phishing pour télécharger un fichier JavaScript obscurci qui est ensuite utilisé pour supprimer le cheval de Troie d’accès à distance.

« Les victimes et leurs entreprises sont soigneusement sélectionnées pour élargir l’impact de la campagne », a déclaré Fernando Martinez, chercheur à AT&T Alien Labs. « Certaines des cibles identifiées gèrent des infrastructures clés aux États-Unis »