LisseOpérateur | La campagne en cours utilise un cheval de Troie pour 3CXDesktopApp dans une attaque de la chaîne d’approvisionnement

Par Juan Andres Guerrero-Saade, Asaf Gilboa, David Acs, James Haughom et SentinelLabs

Résumé

- Depuis le 22 mars 2023, SentinelOne a commencé à voir un pic dans les détections comportementales de 3CXDesktopApp, un produit logiciel de conférence vocale et vidéo populaire classé comme plate-forme d’autocommutateur privé (PABX).

- Les détections comportementales ont empêché l’exécution de ces programmes d’installation contenant des chevaux de Troie et ont conduit à une mise en quarantaine immédiate par défaut.

- Le cheval de Troie 3CXDesktopApp est la première étape d’une chaîne d’attaque en plusieurs étapes qui extrait les fichiers ICO ajoutés aux données base64 de Github et conduit finalement à une DLL infostealer de troisième étape toujours en cours d’analyse au moment de la rédaction.

- Le compromis comprend un certificat de signature de code utilisé pour signer les binaires trojanisés.

- Notre enquête sur l’auteur de la menace à l’origine de cette chaîne d’approvisionnement est en cours. L’acteur de la menace a enregistré un vaste ensemble d’infrastructures à partir de février 2022, mais nous ne voyons pas encore de liens évidents avec les clusters de menaces existants.

- 30 mars 2023 : Nous avons mis à jour nos IOC avec les contributions de la communauté de la recherche.

- 30 mars 2023 : Nous pouvons confirmer que le programme d’installation de MacOS est infecté par un cheval de Troie, comme l’a rapporté Patrick Wardle. Nous avons identifié le déploiement limité d’une charge utile de deuxième étape pour les infections Mac. Nous avons mis à jour nos IOC pour refléter les composants MacOS. Notre télémétrie fixe désormais la première tentative d’infection au 8 mars 2023.

Arrière-plan

3CXDesktopApp est un logiciel de routage d’appels d’entreprise pour autocommutateur privé (PABX) de conférence vocale et vidéo développé par 3CX, une société de logiciels de communication d’entreprise. Le site Web de l’entreprise affirme que 3CX compte 600 000 entreprises clientes avec 12 millions d’utilisateurs quotidiens. 3CX répertorie les organisations clientes dans les secteurs suivants :

- Automobile

- nourriture et boissons

- Hospitalité

- Fournisseur de services informatiques gérés (MSP)

- Fabrication

Le client PBX 3CX est disponible pour Windows, macOS et Linux ; il existe également des versions mobiles pour Android et iOS, ainsi qu’une extension Chrome et une version du client basée sur un navigateur Progressive Web App (PWA).

Le logiciel PBX constitue une cible attrayante de la chaîne d’approvisionnement pour les acteurs ; en plus de surveiller les communications d’une organisation, les acteurs peuvent modifier le routage des appels ou les connexions de courtage en services vocaux depuis l’extérieur. Il y a eu d’autres cas où des acteurs utilisent des logiciels PBX et VOIP pour déployer des charges utiles supplémentaires, y compris une campagne 2020 contre les téléphones Digium VOIP utilisant une bibliothèque PBX vulnérable, FreePBX.

Aperçu de la campagne

Comme d’autres l’ont noté, SentinelOne a commencé à détecter et à bloquer automatiquement l’activité au cours de la semaine, avant notre enquête active sur la campagne.

On dirait que cela a évolué vers « l’application de bureau 3cx est compromise et la théorie qui prévaut est que ce sont les personnes agressives qui sont derrière » ? Donc c’est quelque chose à surveiller je suppose… pic.twitter.com/vkVnXtRDd5

Patrick (@ggstoneforge) 29 mars 2023

Alors que nous analysons activement le programme d’installation malveillant, nous voyons une intéressante chaîne d’attaque en plusieurs étapes se dérouler. L’application 3CXDesktopApp sert de chargeur de shellcode avec un shellcode exécuté depuis l’espace du tas. Le shellcode charge de manière réflexive une DLL, supprimant le « MZ » au début. Cette DLL est à son tour appelée via un export nommé DllGetClassObject avec les arguments suivants :

1200 2400 "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) 3CXDesktopApp/18.11.1197 Chrome/102.0.5005.167 Electron/19.1.9 Safari/537.36

ainsi que la taille de cette chaîne User-Agent.

Cette étape va à son tour télécharger les fichiers d’icônes depuis un dépôt Github dédié :

https://github[.]com/IconStorages/images

Ces fichiers ICO ont des données Base64 ajoutées à la fin. Ces données sont ensuite décodées et utilisées pour télécharger une autre étape. À l’heure actuelle, la DLL semble être un voleur d’informations jusque-là inconnu destiné à s’interfacer avec les données du navigateur, probablement dans le but de permettre des opérations futures alors que les attaquants passent au crible la masse de clients en aval infectés. Nous avons émis une demande de retrait pour ce référentiel.

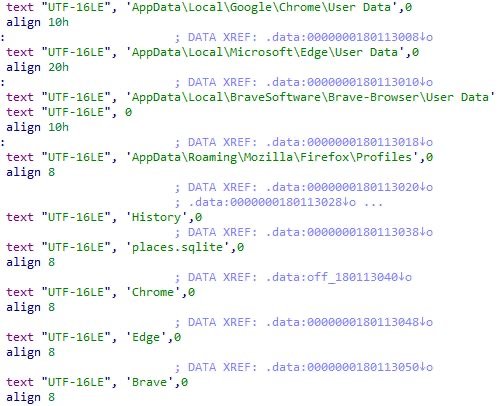

La dernière étape (cad1120d91b812acafef7175f949dd1b09c6c21a) implémente la fonctionnalité d’infostealer, y compris la collecte d’informations système et d’informations de navigateur à partir des navigateurs Chrome, Edge, Brave et Firefox. Cela inclut l’interrogation de l’historique de navigation et des données de la table Places pour les navigateurs basés sur Firefox et de la table History pour les navigateurs basés sur Chrome.

SentinelOne protège contre SmoothOperator

Recommandations

Pour les clients SentinelOne, aucune action n’est nécessaire. Nous avons fourni des indicateurs techniques au profit de toutes les victimes potentielles dans la chasse à la campagne SmoothOperator.

Indicateurs de compromis

Remarque : nous avons supprimé soyoungjun[.]com et conviviale en ligne[.]com car ils étaient liés sur la base d’informations inexactes provenant d’un fournisseur de DNS passif. Merci à Daniel Gordon pour le conseil.

Nous avons également ajouté la liste complète des URI décryptées à partir des fichiers ICO précédemment référencés. Grâce à Jean Aydinbas pour l’excellent travail!

| URL | github[.]com/IconStorages/images |

| [email protected][.]moi | |

| [email protected][.]moi | |

| SHA-1 | cad1120d91b812acafef7175f949dd1b09c6c21a |

| SHA-1 | bf939c9c261d27ee7bb92325cc588624fca75429 |

| SHA-1 | 20d554a80d759c50d6537dd7097fed84dd258b3e |

| URI | https://www.3cx[.]com/blog/event-trainings/ |

| URI | https://akamaitechcloudservices[.]com/v2/stockage |

| URI | https://azureonlinestorage[.]com/azure/stockage |

| URI | https://msedgepackageinfo[.]com/microsoft-edge |

| URI | https://glcloudservice[.]com/v1/console |

| URI | https://pbxsources[.]com/échange |

| URI | https://msstorageazure[.]com/fenêtre |

| URI | https://officestoragebox[.]com/api/session |

| URI | https://visualstudiofactory[.]com/charge de travail |

| URI | https://azuredeploystore[.]fr/cloud/services |

| URI | https://msstorageboxes[.]com/bureau |

| URI | https://officeaddons[.]com/technologies |

| URI | https://sourceslabs[.]com/téléchargements |

| URI | https://zacharryblogs[.]com/flux |

| URI | https://pbxcloudeservices[.]com/phonesystem |

| URI | https://pbxphonenetwork[.]com/voip |

| URI | https://msedgeupdate[.]réseau/Windows |

Indicateurs Mac supplémentaires

| SHA-1 | libffmpeg.dylib 769383fc65d1386dd141c960c9970114547da0c2 |

| SHA-1 | 3CXDesktopApp-18.12.416.dmg 3dc840d32ce86cebf657b17cef62814646ba8e98 |

| SHA-1 | UpdateAgent 9e9a5f8d86356796162cee881c843cde9eaedfb3 |

| URI | https://sbmsa[.]wiki/blog/_insérer |