Google pousse les domaines .zip et .mov sur Internet, et Internet repousse Ars Technica

Aurich Lawson | Getty Images

Une récente décision de Google de remplir Internet avec huit nouveaux domaines de premier niveau fait craindre que deux des ajouts ne soient une aubaine pour les escrocs en ligne qui incitent les gens à cliquer sur des liens malveillants.

Fréquemment abrégé en TLD, un domaine de premier niveau est le segment le plus à droite d’un nom de domaine. Aux débuts d’Internet, ils aidaient à classer l’objectif, la région géographique ou l’opérateur d’un domaine donné. Le TLD .com, par exemple, correspondait à des sites gérés par des entités commerciales, .org était utilisé pour des organisations à but non lucratif, .net pour des entités Internet ou de réseau, .edu pour des écoles et des universités, etc. Il existe également des codes de pays, tels que .uk pour le Royaume-Uni, .ng pour le Nigeria et .fj pour les Fidji. L’une des premières communautés Internet, The WELL, était accessible à l’adresse www.well.sf.ca.us.

Depuis lors, les organisations régissant les domaines Internet ont déployé des milliers de nouveaux TLD. Il y a deux semaines, Google a ajouté huit nouveaux TLD à Internet, portant le nombre total de TLD à 1 480, selon l’Internet Assigned Numbers Authority, l’organe directeur qui supervise la racine DNS, l’adressage IP et d’autres ressources de protocole Internet.

Deux des nouveaux TLD de Google, zip et .mov, ont suscité le mépris de certains cercles de sécurité. Alors que les spécialistes du marketing de Google disent que l’objectif est de désigner des liens ou des mouvements très rapides et des images animées et tout ce qui vous émeut, respectivement, ces suffixes sont déjà largement utilisés pour désigner quelque chose de complètement différent. Plus précisément, .zip est une extension utilisée dans les fichiers d’archive qui utilisent un format de compression appelé zip. Le format .mov, quant à lui, apparaît à la fin des fichiers vidéo, généralement lorsqu’ils ont été créés au format QuickTime d’Apple.

De nombreux praticiens de la sécurité avertissent que ces deux TLD sèmeront la confusion lorsqu’ils seront affichés dans des e-mails, sur les réseaux sociaux et ailleurs. La raison en est que de nombreux sites et logiciels convertissent automatiquement des chaînes telles que « arstechnica.com » ou « mastodon.social » en une URL qui, lorsqu’il clique dessus, conduit l’utilisateur au domaine correspondant. Le souci est que les e-mails et les publications sur les réseaux sociaux faisant référence à un fichier tel que setup.zip ou vacation.mov les transformeront automatiquement en liens cliquables et que les escrocs saisiront l’ambiguïté.

Les auteurs de menaces peuvent facilement enregistrer des noms de domaine susceptibles d’être utilisés par d’autres personnes pour faire référence à des noms de fichiers, a écrit Randy Pargman, directeur de la détection des menaces chez Proofpoint, dans un e-mail. Ils peuvent ensuite utiliser ces conversations que l’auteur de la menace n’a même pas eu à initier (ou auxquelles participer) pour inciter les gens à cliquer et à télécharger du contenu malveillant.

Défaire des années de sensibilisation anti-hameçonnage et anti-tromperie

Un escroc contrôlant le domaine photos.zip, par exemple, pourrait exploiter l’habitude, vieille de plusieurs décennies, des personnes d’archiver un ensemble d’images dans un fichier zip, puis de les partager dans un e-mail ou sur les réseaux sociaux. Plutôt que de rendre photos.zip en texte brut, ce qui se serait produit avant le déménagement de Google, de nombreux sites et applications les convertissent désormais en un domaine cliquable. Un utilisateur qui pense accéder à une archive de photos de quelqu’un qu’il connaît pourrait plutôt être redirigé vers un site Web créé par des escrocs.

Les escrocs pourraient facilement le configurer pour fournir un téléchargement de fichier zip chaque fois que quelqu’un visite la page et inclure tout contenu qu’ils souhaitent dans le fichier zip, comme des logiciels malveillants », a déclaré Pargman.

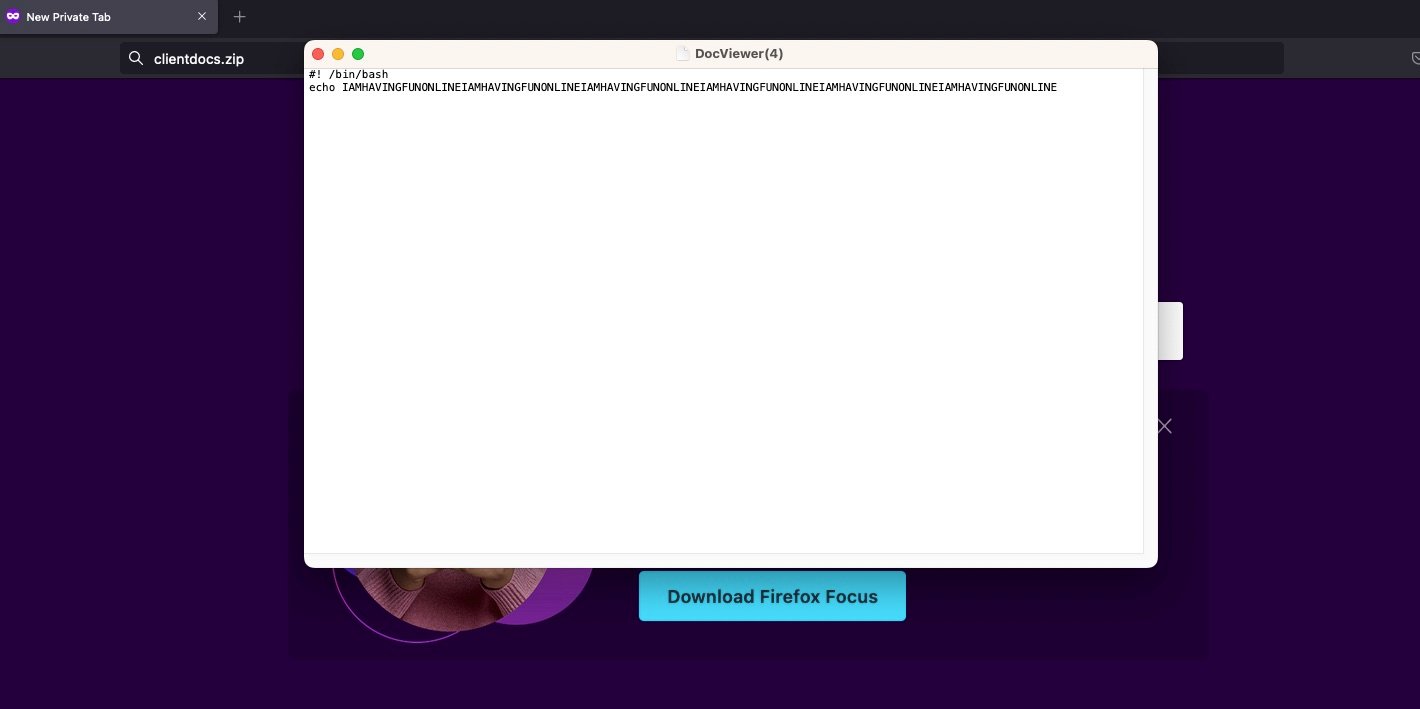

Plusieurs sites nouvellement créés montrent à quoi pourrait ressembler ce tour de passe-passe. Parmi eux figurent setup.zip et steaminstaller.zip, qui utilisent des noms de domaine faisant généralement référence aux conventions de dénomination des fichiers d’installation. Clientdocs.zip est particulièrement poignant, un site qui télécharge automatiquement un script bash qui se lit comme suit :

#! /bin/bash echo IAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINE

Il n’est pas difficile d’imaginer que les acteurs de la menace utilisent cette technique d’une manière qui n’est pas aussi comique.

L’avantage pour l’acteur de la menace est qu’il n’a même pas eu à envoyer les messages pour inciter les victimes potentielles à cliquer sur le lien, il leur a juste suffi d’enregistrer le domaine, de configurer le site Web pour diffuser du contenu malveillant et d’attendre passivement que les gens créent accidentellement des liens. à leur contenu, écrit Pargman. Les liens semblent beaucoup plus fiables car ils viennent dans le contexte de messages ou de publications d’un expéditeur de confiance.

Que fait ce @ dans mon nom de domaine ?

Une autre illustration du potentiel d’abus est apparue dans un article récent du chercheur en sécurité Bobby Rauch. Dans ce document, il a montré comment un attaquant pourrait utiliser le TLD .zip pour créer une URL malveillante qui pourrait tromper à peu près n’importe qui et qui semble presque identique à celle légitime qu’elle imite. Les deux URL sont :

https://github.comkuberneteskubernetesarchiverefstags@v1271.zip

et

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Le premier mène à https://v1271.zip, qui, s’il est utilisé par un véritable attaquant qui a pris le temps d’enregistrer le domaine, pourrait livrer un fichier .exe malveillant. Bien que la deuxième URL semble presque identique, elle télécharge un fichier zip Kubernetes légitime à partir du référentiel GitHub officiel pour ce logiciel open source.

L’astuce de Rauch exploite un domaine .zip en le combinant avec l’opérateur @ et le caractère Unicode (U+2215) pour créer une URL qui mène au site malveillant théorique.

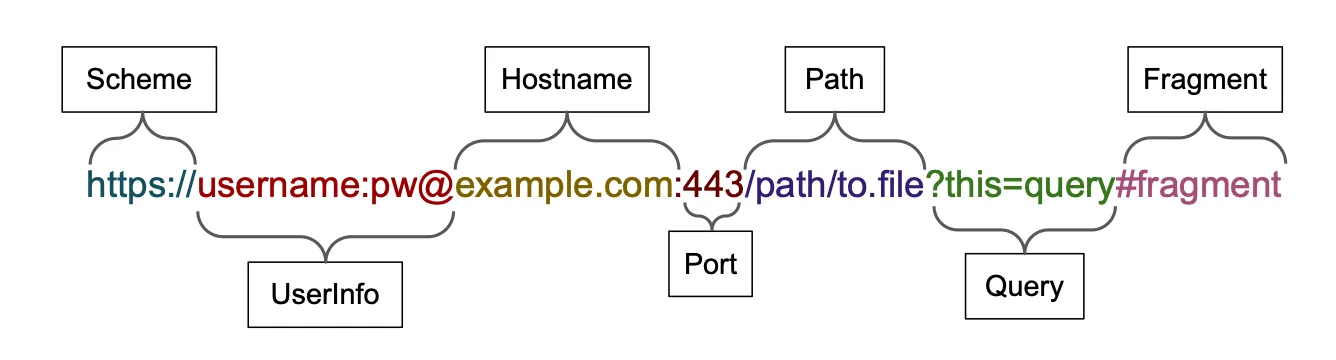

Voici comment : à l’insu de beaucoup, tout ce qui se trouve entre https:// et l’opérateur @ dans un nom de domaine est traité comme des informations utilisateur, tandis que tout ce qui suit l’opérateur @ est traité comme un nom d’hôte. L’une des raisons pour lesquelles cette distinction échappe à la plupart des gens est que de nombreux navigateurs Chrome, Safari et Edge parmi eux n’agissent pas sur les caractères de la section des informations utilisateur du nom de domaine et dirigent plutôt l’utilisateur vers la partie nom d’hôte.

Les URL utilisent des délimiteurs entre chaque élément syntaxique. Cette image montre une URL avec le schéma de délimiteurs, les informations utilisateur, le nom d’hôte, le port, le chemin, la requête et le fragment.

Cette convention donne des résultats contre-intuitifs. L’URL https://google.com@bing.com, par exemple, mène en fait à bing.com. Comme si les choses n’étaient pas assez déroutantes, placer une barre oblique avant l’opérateur @ dans la même URL, c’est-à-dire https://google.com/search@bing.com conduira à google.com (l’erreur 404 se produit parce que le chemin / search@bing.com n’existe pas sur google.com). Ces URL mènent à différents domaines car les navigateurs analysent tout après la barre oblique comme chemin.

Cela devient encore plus compliqué. Un bogue de Chromium connu depuis 2016 permet à deux caractères Unicode qui semblent presque identiques à la barre oblique U+2044 () et U+2215 () d’être présents dans une URL sans altérer la façon dont le navigateur l’interprète. Par conséquent, alors que https://google.com/search@bing.com (avec une barre oblique normale) mène à la page 404 sur google.com, comme nous l’avons vu ci-dessus, le remplacement de la barre oblique normale par l’un des caractères Unicode similaires mène au Bing page d’accueil.

La page Kubernetes malveillante qui mène à l’URL .zip théoriquement malveillante est identique à la vraie page Kubernetes sur GitHub avec une distinction presque imperceptible : les barres obliques après https:// ont été remplacées par des caractères Unicode. Le message de Rauchs montre ensuite comment la manipulation de l’opérateur @ dans l’URL, en modifiant spécifiquement sa taille en une police de taille 1, peut rendre les URL malveillantes encore plus convaincantes.

Je ne crois pas .zip ou .mov [top-level] Les domaines ouvrent nécessairement des vecteurs d’attaque nouveaux ou nouveaux, mais ils peuvent certainement faciliter le travail d’un acteur menaçant, a écrit Rauch dans une interview en ligne. Le TLD .mov peut être exploité de la même manière que le TLD .zip.

Il a continué:

Dans un contexte commercial, disons qu’un fichier vidéo .mov est diffusé détaillant comment les employés peuvent utiliser un nouveau logiciel de comptabilité. Vous recevez un e-mail d’une personne de votre entreprise contenant le lien suivant pour regarder le didacticiel vidéo sur Dropbox. Vous cliquez dessus ?

Il a ensuite fourni deux URL :

https://www.dropbox[.]coms6lv9fph03m2boen@tutorial.mov

et

https://www.dropbox[.]com/s/6lv9fph03m2boen/@tutorial.mov

Bien qu’ils semblent presque identiques, le premier peut potentiellement fournir des logiciels malveillants, tandis que le second mène à un compte Dropbox légitime hébergeant une vidéo.

Il y a des choses qui peuvent arriver

Les représentants de Google ont défendu l’utilisation par la société des TLD .zip et .mov dans un communiqué indiquant que la société surveillerait l’utilisation des nouveaux TLD pour toute nouvelle menace qu’ils pourraient poser. La société a fourni quelques raisons pour lesquelles ses nouveaux TLD sont sûrs. La première est que tout abus sera contrôlé par des atténuations de navigateur telles que Google Safe Browsing, qui avertit les utilisateurs lorsqu’ils tentent de naviguer vers un site Web malveillant ou de télécharger des fichiers malveillants.

La déclaration a également noté que la confusion potentielle s’est produite lorsque le conglomérat américain 3M a acquis le nom de domaine command.com, le nom d’un programme important sur MS-DOS et les premières versions de Windows. La déclaration de Google a toutefois passé sous silence le fait que command.com est un nom de domaine unique, tandis que les TLD .zip et .mov ont le potentiel d’être apposés sur des centaines de milliers, voire des millions de noms de domaine.

Google a techniquement raison de dire que des préoccupations similaires concernant les TLD ne sont pas nouvelles. Il y a plus de dix ans, l’Internet Corporation for Assigned Names and Numbers, l’organisme qui supervise les noms de domaine, a approuvé une mesure permettant à quiconque de soumettre des candidatures pour pratiquement n’importe quel TLD. Cette décision a suscité des inquiétudes quant au fait que les acteurs de la menace pourraient gravement perturber la sécurité et la stabilité d’Internet, par exemple en obtenant des TLD tels que .domain, .mailserver, .lan et .local, qui entreraient tous en collision avec des noms de serveurs largement utilisés à l’intérieur. réseaux locaux.

Ces craintes ne se sont jamais concrétisées, non pas parce qu’elles n’étaient pas valides, mais parce qu’aucun de ces noms n’a jamais été utilisé dans les TLD disponibles. En 2016, l’ICANN a affirmativement rejeté les demandes de TLD cherchant .corp, .home et .mail. De plus, l’Internet Assigned Numbers Authority a également interdit les TLD .example, .invalid, .local, .localhost, .onion et .test.

Alors que la déclaration de Google visait à montrer que les préoccupations concernant la confusion des TLD ne sont pas nouvelles, elle n’a pas reconnu que la restriction des TLD pour de tels motifs est un précédent établi que son utilisation de .zip et .mov semble aller à l’encontre.

[Update, May 19: An ICANN technologist, meanwhile, said that .zip and .mov didn’t meet the same threshold that was used when restricting the use of .corp, .localhost, and the other TLDs that have been reserved. All of those were were what he called « collisions. »

« A Collision is when you enter a domain name into your own computer that has a TLD that somehow is local to you that is also now in the global DNS, » ICANN Distinguished Technologist Paul Hoffman said in an interview, referring to the domain name system, a hierarchical database of domain names. He said .corp is the « canonical example » because Microsoft encourages network administrators to use it when setting up Active Directory. He said the .zip and .mov TLDs are entirely different.

« Youre talking about file extensions. No one types file names into their location bar. Therefore, it’s not a collision. Its confusing. There are some things that can happen, » Hoffman said. « Im not saying that theres no problem, but the fact that this jumps over the boundary between I think this is a domain name and I think this is a filename is quite large. »]

Où aller en partant d’ici?

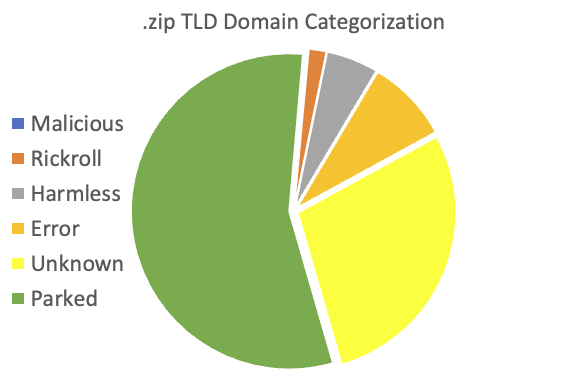

Jeudi, il y avait 2 753 domaines se terminant par .zip, selon Johannes Ullrich, doyen de la recherche à l’Institut SANS. Parmi ceux-ci, Ullrich n’a identifié que deux suspects, ce qui signifie qu’ils étaient potentiellement malveillants. Un domaine, fermwartung[.]zip (« Fernwartung » est le mot allemand pour maintenance à distance), dirigé vers ce qui ressemblait à un site Web d’entreprise légitime, mais a téléchargé un fichier qui, selon VirusTotal, a été signalé comme un logiciel malveillant par la société de sécurité Dr.Web.

Les autres étaient soit parqués, ce qui signifie qu’ils ont été réservés mais que les sites n’ont pas encore été configurés ou ont généré des erreurs ou ont eu des comportements inconnus. Quarante-huit des domaines dirigent vers la chanson de Rick Astley « Never Gonna Give You Up », une farce connue sous le nom de « rickrolling » que les chercheurs utilisent souvent pour démontrer la capacité de compromettre un utilisateur final.

Graphique à secteurs montrant différentes catégories de domaines se terminant par .zip.

Maintenant que les nouveaux TLD de Google sont disponibles, les ingénieurs qui supervisent les conventions de nommage de domaine débattent de ce qu’il faut faire ensuite. L’un de ces ingénieurs a récemment demandé que .zip et .mov soient supprimés de la liste des suffixes publics (PSL), une liste lisible par machine gérée par la communauté de tous les suffixes publics DNS connus et des règles qui s’y rapportent. L’objectif de la PSL est d’aider à garantir que les navigateurs et autres applications traitent les noms de domaine d’une manière qui favorise la sécurité et la stabilité d’Internet.

Ces TLD ne sont pas sûrs d’être sur le PSL en raison de leur nature trompeuse, a écrit l’ingénieur. PoC [proofs of concept] émergent et des organisations bloquent ces TLD.

Plusieurs ingénieurs qui ont répondu se sont opposés à la proposition, principalement au motif que la suppression des TLD approuvés par l’ICANN créerait une instabilité et irait à l’encontre de l’objectif de la PSL. Finalement, l’affiche originale a cédé.

Mes critiques vont à Google, qui n’a fourni aucun avantage technique substantiel à ces nouveaux TLD, nous ne pouvons donc que conclure que l’incitation est de l’argent ; et la communauté a démontré plusieurs nouveaux risques et menaces PoC auxquels nous devons maintenant faire face, a écrit l’ingénieur, ajoutant: Une mention honorable va à Google pour avoir annulé des années de travail anti-hameçonnage et anti-tromperie du jour au lendemain, et pour avoir rendu les ordinateurs plus déroutants et risqué à utiliser.