Explorez l’impact de l’informatique quantique sur la cryptographie | TechTarget

L’informatique quantique ne défiera pas seulement la cryptographie moderne, elle pourrait changer à jamais notre approche du chiffrement des données.

Une grande partie du discours autour de l’informatique quantique porte sur les opportunités qu’elle présente dans des domaines tels que les voitures électriques, l’optimisation de la chaîne d’approvisionnement et la recherche chimique. Mais les gens s’inquiètent de l’impact que l’informatique quantique aura sur la cryptographie et se demandent si les méthodes de cryptage modernes seront toujours suffisantes pour protéger les données. Bien que cette menace soit dans des années, les responsables de centres de données et les équipes de sécurité doivent la connaître et collaborer pour s’adapter à l’avenir.

Les ordinateurs quantiques pourraient théoriquement casser de nombreuses méthodes de cryptage que les organisations utilisent aujourd’hui, car l’informatique quantique fait l’objet de plus de recherche et de développement. Les attaques quantiques peuvent présenter un risque pour les méthodes de cryptage cryptographique asymétrique et symétrique, car les ordinateurs quantiques pourraient être capables d’effectuer des calculs qui peuvent les décrypter. Cependant, de nombreux chercheurs explorent des options de méthodes de chiffrement susceptibles de protéger l’infrastructure des centres de données contre les attaques quantiques.

L’informatique quantique pourrait avoir un impact sur l’efficacité du chiffrement

Une grande partie de la cryptographie moderne d’aujourd’hui est basée sur des algorithmes mathématiques utilisés pour chiffrer les données. Avec les ordinateurs quantiques, les attaques contre les méthodes de cryptage qui prendraient normalement des années pourraient théoriquement être effectuées en quelques jours avec les ordinateurs quantiques. Les types de chiffrement asymétrique et symétrique pourraient tous deux être à risque. De nombreuses organisations utilisent souvent des types de chiffrement entrant dans ces catégories dans une variété d’actifs de centre de données, y compris les périphériques de stockage et de mise en réseau, en plus de domaines tels que la messagerie sécurisée et la navigation Web.

L’algorithme de Shor menace la cryptographie asymétrique

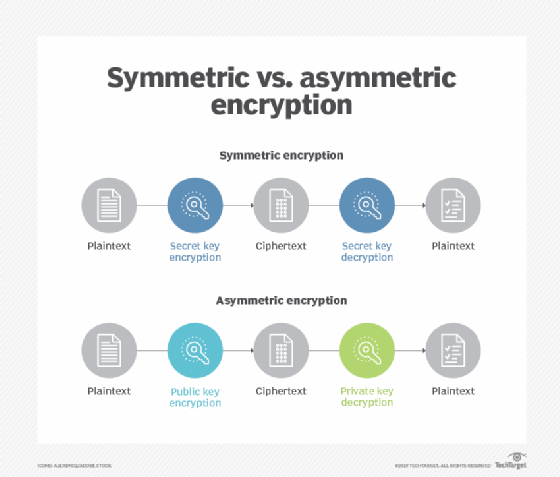

Le cryptage Rivest-Shamir-Adleman (RSA) et la plupart des cryptographies à clé publique, également appelées cryptographies asymétriques — reposent sur la capacité d’utiliser des algorithmes mathématiques pour chiffrer les données. Par exemple, RSA utilise la factorisation d’entiers avec deux nombres premiers. Une clé publique et une clé privée sont générées qui sont mathématiquement liées dans les algorithmes de clé publique, selon IBM. Même avec une attaque par force brute, cela pourrait prendre des années à un ordinateur classique pour casser les méthodes de cryptage comme RSA.

La sécurité de RSA et d’autres algorithmes asymétriques dépend de la difficulté de factoriser de grands nombres. La factorisation de grands nombres est la force de l’algorithme de Shor. De nombreuses cryptographies à clé publique utilisent la factorisation première pour générer des clés, mais l’algorithme de Shor pourrait, en théorie, briser la cryptographie asymétrique avec des ordinateurs quantiques, étant donné leur capacité à effectuer rapidement des calculs complexes. Les ordinateurs quantiques pourraient effectuer un décryptage sans connaître la clé privée, selon l’unité Technologie et confidentialité du Contrôleur européen de la protection des données.

L’algorithme de Shor pourrait également compromettre d’autres schémas de chiffrement, notamment Diffie-Hellman et la cryptographie à courbe elliptique (ECC), avec l’utilisation d’ordinateurs quantiques.

L’algorithme de Grover s’attaque à la cryptographie symétrique

Les organisations peuvent également utiliser la cryptographie symétrique, ou la cryptographie à clé secrète, pour chiffrer les données stockées. Des exemples d’algorithmes de chiffrement symétriques sont Advanced Encryption Standard (AES), Rivest Cipher 4 et Triple Data Encryption Algorithm.

Le chiffrement symétrique convertit le texte en clair en texte chiffré et utilise une clé unique pour le chiffrement et le déchiffrement des données. Par exemple, AES-256 nécessite une clé de 256 bits pour chiffrer et déchiffrer les données. Un attaquant par force brute devrait deviner la clé à partir d’environ 1,1579209 x 1077 clés possibles, ou 2256 clés, selon le fournisseur de services et de gestion informatique N-able. Cela rend AES-256 et d’autres algorithmes de chiffrement symétriques similaires sécurisés.

Cependant, quelqu’un d’assez sophistiqué pour exécuter l’algorithme de Grover avec une puissance de calcul quantique pourrait l’utiliser pour trouver des clés de chiffrement. L’algorithme de Grover permet à quelqu’un d’effectuer des recherches dans de grandes bases de données beaucoup plus rapidement qu’un ordinateur classique. Si un algorithme a N, un certain nombre d’éléments, l’algorithme de Grover peut rechercher dans la liste des éléments et en trouver un spécifique en N étapes, selon IBM. Cela réduit le temps nécessaire pour trouver la clé.

Les mauvais acteurs pourraient également utiliser l’algorithme de Grover pour casser les fonctions de hachage, telles que Secure Hash Algorithm 2 et 3, avec un ordinateur quantique.

Candidats pour la cryptographie post-quantique et le chiffrement résistant quantique

Diverses options sont à l’étude pour aider à se prémunir contre la menace d’attaques basées sur l’informatique quantique sur l’infrastructure et les données des centres de données. Beaucoup sont basés sur des cryptographies qui, selon certains chercheurs et experts, pourraient être résistantes au quantum.

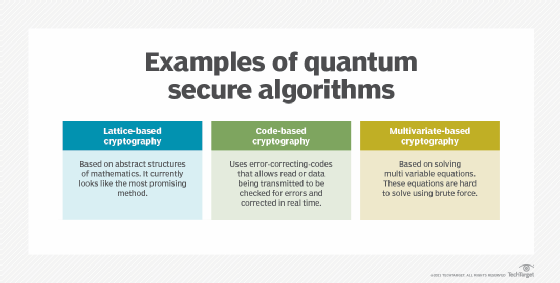

Cryptographie basée sur le réseau

La cryptographie en réseau est basée sur le concept mathématique des réseaux et des vecteurs. La cryptographie la plus courante suit des problèmes algébriques, mais la cryptographie basée sur un réseau est basée sur la géométrie. Les problèmes de calcul basés sur le réseau sont basés sur le problème du vecteur le plus court, où un attaquant doit trouver un point le plus proche de l’origine. Mais, lorsque plusieurs dimensions sont introduites, par opposition à une grille bidimensionnelle, il est incroyablement difficile de résoudre ce problème. Certains pensent que les premiers ordinateurs quantiques pourraient être incapables de casser le chiffrement basé sur un réseau, et c’est l’option la plus prometteuse.

Distribution de clé quantique

La distribution quantique de clés (QKD) utilise la mécanique quantique pour distribuer les clés. Elle repose sur le fait que, si vous mesurez un système quantique, il sera perturbé. Par conséquent, si un acteur malveillant tente d’intercepter la clé, les parties sauront qu’il s’agit d’une écoute clandestine.

Les photons sont transmis sur des câbles à fibres optiques entre les parties, où chaque photon a un état quantique aléatoire. Lorsqu’un photon est transmis et atteint sa destination, il traverse un séparateur de faisceau et choisit un chemin ou un autre au hasard dans un collecteur de photons. Étant donné que la partie réceptrice ne connaît pas la polarisation correcte, elle mesure alors la polarisation des photons et partage cette information avec l’expéditeur sur un autre canal. Les photons lus avec le mauvais séparateur sont ignorés et la séquence restante est utilisée comme clé.

QKD est toujours en développement. L’Agence de sécurité nationale, cependant, a déclaré qu’il ne s’agissait que d’une solution partielle à la sécurité quantique.

Cryptographie basée sur le code

La cryptographie de code est basée sur des codes correcteurs d’erreurs. Il est basé sur la difficulté à décoder les messages contenant des erreurs aléatoires où l’attaquant doit récupérer la structure du code. L’un des plus connus est l’algorithme classique de McEliece.

Le NIST a demandé aux cryptographes de commencer à rechercher et à développer des algorithmes de chiffrement résistants au quantum pour son examen et a envisagé McEliece. Cependant, le NIST ne l’a pas normalisé en raison de ses grandes tailles de clé publique, mais il fait l’objet d’un examen plus approfondi.

Cryptographie multivariée

La cryptographie multivariée est basée sur la difficulté de résoudre des systèmes d’équations. Il utilise un système aléatoire d’équations polynomiales où le destinataire doit utiliser une clé privée pour effectuer des opérations inverses sur le texte chiffré généré. Même avec les données cryptées, les attaquants devraient résoudre les équations pour les lire, ce qui est une tâche de calcul difficile.

Cryptographie basée sur l’isogénie

La cryptographie basée sur l’isogénie est similaire à l’ECC en ce sens qu’elle utilise des courbes elliptiques pour chiffrer les données. Au lieu de s’appuyer sur les problèmes logarithmiques d’une méthode ECC, la cryptographie basée sur l’isogénie repose sur des isogénies ou des cartes entre les courbes elliptiques. Comme la cryptographie basée sur un réseau, ces calculs pourraient être suffisamment difficiles pour être résistants quantiques.

D’autres domaines que les organisations recherchent pour le chiffrement résistant au quantum incluent les preuves à connaissance nulle et les systèmes cryptographiques basés sur le hachage.

Comment nous nous préparons à la cryptographie post-quantique

En 2016, le NIST a demandé aux cryptographes de commencer à rechercher et à développer des méthodes de cryptage résistantes au quantum et de les soumettre pour examen. En 2022, le NIST a choisi quatre algorithmes cryptographiques résistants quantiques potentiels pour faire partie de ses normes cryptographiques post-quantiques, et d’autres sont en cours d’examen.

Trois des algorithmes sont basés sur des réseaux structurés et un utilise des fonctions de hachage, selon le NIST. Dans le quatrième tour de considération, le NIST examinera quatre autres algorithmes. Trois sont basés sur le code, tandis que les autres sont basés sur l’isogénie. Certains seront utilisés pour le cryptage général, et d’autres seront utilisés pour les signatures numériques.

Alors que le consensus est qu’une menace sérieuse de l’informatique quantique sur la sécurité est dans de nombreuses années, les administrateurs des centres de données et les équipes de sécurité ne devraient pas attendre pour se préparer. Les menaces de sécurité informatique quantique ne seront probablement pas un problème – jusqu’à ce qu’elles le soient. L’expert en sécurité Tim Hollebeek a déclaré dans une interview avec TechTarget Editorial que les gens devraient regarder où ils utilisent la cryptographie dans leurs systèmes, « ce qu’elle protège et quelles sont les durées de vie de protection des données associées » à ces données.

Commencez à travailler avec les équipes de sécurité et les parties prenantes pour préparer les systèmes à un monde post-quantique et planifiez les mises à niveau matérielles et logicielles si nécessaire. Restez à jour avec le NIST car il examine les algorithmes post-quantiques et évalue les options potentielles pour le chiffrement résistant au quantum.