Diffusion de portes dérobées Oyster via des téléchargements de logiciels populaires sous forme de chevaux de Troie

Une campagne de malvertising exploite des installateurs trojanisés pour des logiciels populaires tels que Google Chrome et Microsoft Teams pour installer une porte dérobée appelée Oyster (alias Broomstick et CleanUpLoader).

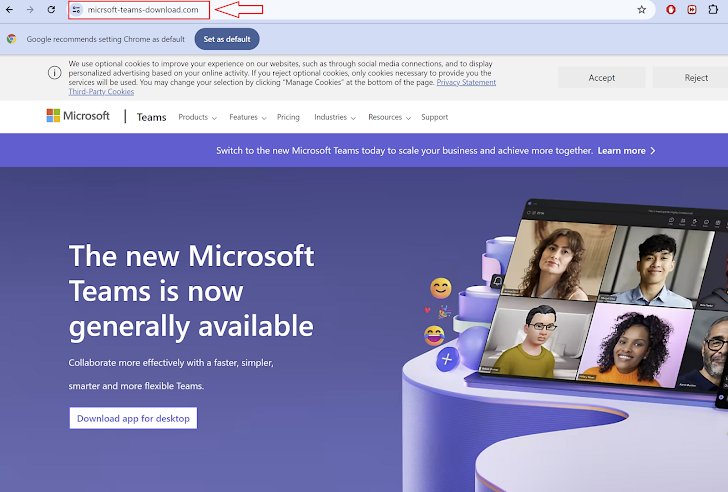

C’est ce que révèlent les conclusions de Rapid7, qui a identifié des sites Web similaires hébergeant les charges utiles malveillantes vers lesquelles les utilisateurs sont redirigés après les avoir recherchés sur des moteurs de recherche comme Google et Bing.

Les auteurs de la menace attirent les utilisateurs sans méfiance vers de faux sites Web prétendant contenir des logiciels légitimes. Mais tenter de télécharger le binaire d’installation lance à la place une chaîne d’infection par des logiciels malveillants.

Plus précisément, l’exécutable sert de voie d’accès à une porte dérobée appelée Oyster, capable de collecter des informations sur l’hôte compromis, de communiquer avec une adresse de commande et de contrôle (C2) codée en dur et de prendre en charge l’exécution de code à distance.

Alors qu’Oyster a été observé dans le passé en train d’être livré au moyen d’un composant de chargement dédié connu sous le nom de Broomstick Loader (alias Oyster Installer), les dernières chaînes d’attaque impliquent le déploiement direct de la porte dérobée. Le malware serait associé à ITG23, un groupe lié à la Russie à l’origine du malware TrickBot.

L’exécution du logiciel malveillant est suivie de l’installation du logiciel Microsoft Teams légitime afin de tenter de maintenir la ruse et d’éviter de déclencher des signaux d’alarme. Rapid7 a déclaré avoir également observé que le logiciel malveillant était utilisé pour générer un script PowerShell chargé de configurer la persistance sur le système.

La divulgation intervient alors qu’un groupe de cybercriminalité connu sous le nom de Rogue Raticate (alias RATicate) a été attribué à une campagne de phishing par courrier électronique qui utilise des leurres PDF pour inciter les utilisateurs à cliquer sur une URL malveillante et à fournir NetSupport RAT.

« Si un utilisateur est amené à cliquer sur l’URL, il sera dirigé via un système de distribution de trafic (TDS) vers le reste de la chaîne et, à la fin, l’outil d’accès à distance NetSupport sera déployé sur sa machine », a déclaré Symantec. .

Cela coïncide également avec l’émergence d’une nouvelle plate-forme de phishing en tant que service (PhaaS), appelée ONNX Store, qui permet aux clients d’orchestrer des campagnes de phishing à l’aide de codes QR intégrés dans des pièces jointes PDF qui conduisent les victimes vers des pages de collecte d’informations d’identification.

ONNX Store, qui propose également des services d’hébergement Bulletproof et RDP via un robot Telegram, serait une version renommée du kit de phishing Caffeine, qui a été documenté pour la première fois par Mandiant, propriété de Google, en octobre 2022, le service étant maintenu par un fournisseur arabe. acteur menaçant parlant nommé MRxC0DER.

En plus d’utiliser les mécanismes anti-bot de Cloudflare pour échapper à la détection par les scanners de sites Web de phishing, les URL distribuées via les campagnes de quishing sont intégrées avec du JavaScript crypté décodé lors du chargement de la page afin de collecter les métadonnées du réseau des victimes et de relayer les jetons 2FA.

« ONNX Store dispose d’un mécanisme de contournement de l’authentification à deux facteurs (2FA) qui intercepte [two-factor authentication] » Les pages de phishing ressemblent à de véritables interfaces de connexion Microsoft 365, incitant les cibles à saisir leurs informations d’authentification. «