Contrats intelligents, blockchain et informatique décentralisée | LeCôtéServeur

Les réseaux décentralisés deviennent monnaie courante dans le paysage technique d’aujourd’hui, alors que les entreprises cherchent à écrire des applications personnalisées qui résolvent les problèmes de l’entreprise. Ceux-ci sont de plus en plus basés sur des contrats intelligents – une logique de programmation structurée qui s’exécute sur une blockchain fonctionnant sur un réseau décentralisé. Les contrats intelligents et la blockchain sont applicables à une grande variété de secteurs commerciaux, notamment l’agriculture, la finance, l’immobilier et la fabrication industrielle.

Cet article couvre le principe de base de la décentralisation : qu’est-ce que c’est, comment cela fonctionne et comment il est utilisé pour gérer des applications telles que les contrats intelligents basés sur la blockchain.

Centralisation vs décentralisation

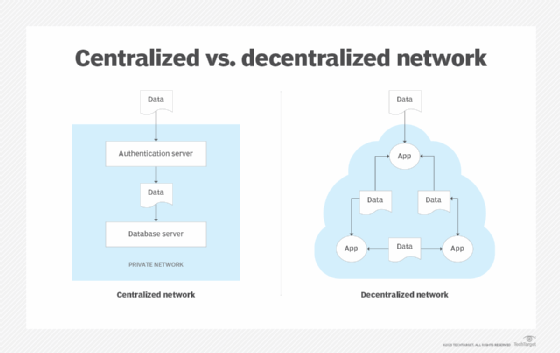

Commençons par comprendre la différence entre centralisation et décentralisation.

Comment fonctionne un réseau centralisé

Dans un réseau centralisé, une autorité centrale décide quelles données peuvent être stockées sur le réseau et accorde différents niveaux d’accès à ces données.

Une façon simple de conceptualiser un réseau centralisé consiste à imaginer une banque qui conserve toutes ses applications et données sur un réseau privé. Les clients qui ouvrent des comptes dans une banque fournissent une paire de nom d’utilisateur et de mot de passe, ainsi que des informations personnelles. La banque stocke tout cela dans une base de données hébergée sur son réseau privé.

La banque met en place de nombreuses restrictions pour accéder aux applications et aux données sur son réseau. Les clients fournissent leur nom d’utilisateur et leur mot de passe pour accéder et travailler avec les applications et les données, mais ils ne peuvent accéder qu’à ce pour quoi la banque a accordé des autorisations. Ils ne peuvent pas consulter les données des autres clients, ni accéder aux applications ou aux données réservées au personnel de la banque, comme par exemple pour le traitement des crédits. Aucune banque n’autorise n’importe qui à auditer ses livres ; les auditeurs doivent être autorisés par une personne responsable. Cependant, les banques peuvent permettre au grand public d’accéder et de visualiser certaines données, telles que des informations applicables à la publicité ou à des fins d’assistance.

Tout est soumis à l’autorité centrale de la banque, qui décide quelles données peuvent être stockées sur le réseau et accorde un certain degré de confiance et d’autorisation à un utilisateur donné.

Comment fonctionne un réseau décentralisé

L’informatique décentralisée est un style architectural dans lequel il n’y a pas de point central d’autorité pour contrôler l’accès aux données ou à la logique qui réside dans un réseau. Au lieu de cela, l’autorité est déterminée selon des algorithmes partagés par tous les ordinateurs, ou nœudsqui font partie du réseau.

Les réseaux décentralisés fonctionnent sur une base peer-to-peer. Chaque ordinateur ou nœud du réseau possède une copie exacte de toutes les données et applications du réseau, et si l’un reçoit des données supplémentaires, il transmet ces données aux autres nœuds du réseau.

Imaginez un réseau d’ordinateurs, dont chacun n’a qu’un éditeur de texte particulier et une collection des mêmes documents texte. N’importe qui peut utiliser n’importe quel ordinateur sur ce réseau et avoir la même expérience informatique, ce qui signifie qu’il peut lire n’importe quel document texte de la collection à l’aide de l’éditeur de texte installé.

Supposons qu’une personne utilisant l’un de ces ordinateurs crée un nouveau document avec l’éditeur de texte installé et l’enregistre sur le disque local. Ensuite, l’ordinateur envoie le document enregistré à tous les autres ordinateurs du réseau. De plus, lorsqu’un ordinateur du réseau reçoit un nouveau document, il fait deux choses :

- Il vérifie le disque dur local pour voir s’il a déjà le document et, si c’est le cas, il ignore le nouveau document supposé.

- Il envoie le nouveau document à tous les autres ordinateurs du réseau.

Le résultat est que tous les ordinateurs du réseau sont dans le même état en termes d’applications (l’éditeur de texte) et de données (la collection de documents), à moins et jusqu’à ce qu’un nouveau document soit introduit sur le réseau.

C’est essentiellement ainsi que fonctionne la décentralisation. Il n’y a pas d’autorité centrale unique qui décide quelles données peuvent être stockées sur le réseau et qui accorde l’accès aux applications et aux données sur le réseau. Au lieu de cela, tous les ordinateurs du réseau ont les mêmes données et applications, et leurs configurations de données et d’applications sont identiques. N’importe qui peut auditer les données sur le réseau.

Comment la décentralisation s’applique à la blockchain et aux contrats intelligents

La décentralisation est le principe qui fait fonctionner la blockchain et les contrats intelligents.

Comme son nom l’indique, la blockchain stocke les données dans des blocs immuables qui sont enchaînés en séquence. Chaque bloc supplémentaire de la chaîne est représenté par un hachage qui décrit le contenu du bloc en cours de construction, ainsi que tout le contenu de chaque bloc précédent de la chaîne. Ce processus garantit que les données sont correctes tout au long de la chaîne, avec chaque bloc supplémentaire, et préserve l’intégrité des données de la blockchain.

Les chaînes de blocs traitent chaque nouveau bloc de la même manière, un peu comme le scénario éditeur de texte/document décrit ci-dessus. De nouveaux blocs sont envoyés à tous les autres ordinateurs du réseau, qui ajoutent le nouveau bloc à leur instance de la blockchain. Chaque ordinateur du réseau blockchain possède une copie identique des données de la blockchain. Ainsi, le réseau blockchain est décentralisé. Si un ordinateur du réseau cesse de fonctionner, cela n’a pas d’importance car les autres ordinateurs du réseau ont les mêmes données et les mêmes algorithmes de calcul.

Décentralisation et crypto-monnaie

Les réseaux décentralisés de force industrielle sont apparus pour la première fois avec les crypto-monnaies. Les crypto-monnaies ne sont pas exploitées par une seule entité ; aucune banque centrale ne crée la monnaie. La crypto-monnaie la plus connue est probablement le Bitcoin, créé en 2009, qui utilise la technologie blockchain comme mécanisme de stockage de données.

Des outils tels que Blockchain Explorer vous permettent de voir le mouvement de Bitcoin d’un compte à un autre via son réseau décentralisé, ainsi que de visualiser le comportement des transactions sur d’autres réseaux de crypto-monnaie. L’industrie de la banque privée n’a pas d’outil analogue pour fournir une telle visibilité – et elle n’en publierait jamais un.

Il y a beaucoup plus de détails dans l’architecture de décentralisation qui synchronisent la blockchain entre tous les ordinateurs du réseau et rendent également difficile pour les acteurs malveillants de contrefaire la crypto-monnaie ou de voler la crypto-monnaie des comptes d’utilisateurs. La chose importante à comprendre à propos du Bitcoin et des autres crypto-monnaies est qu’elles fonctionnent sur des réseaux décentralisés. Aucun ordinateur ou agent n’est en charge de la blockchain.

Malgré les récentes turbulences – l’échec de l’échange FTX et la baisse de la valeur des crypto-monnaies populaires telles que Bitcoin et Ether, par exemple – des estimations prudentes indiquent que le marché global des crypto-monnaies est environ 1 billion de dollars. Même si la moitié de cet argent disparaissait demain, ce qui reste dépasserait toujours le PIB de l’Autriche. La crypto-monnaie est là pour rester et elle a prouvé la valeur de la décentralisation.

Comment les réseaux décentralisés traitent-ils la sécurité ?

Une considération majeure avec les réseaux décentralisés est la sécurité, en particulier autour de l’identité de l’utilisateur. Le contrôle centralisé signifie une autorité de sécurité unique, mais la décentralisation jette ce modèle par la fenêtre. Les entreprises qui s’appuient sur des contrats intelligents doivent avoir confiance dans la légitimité de la blockchain. Ceux qui soutiennent les crypto-monnaies ne veulent pas être placés dans une position où ils soutiennent des activités criminelles telles que le blanchiment d’argent.

Un utilisateur est généralement représenté dans un réseau de crypto-monnaie par un identifiant de compte — c’est-à-dire une valeur unique exprimée sous la forme d’une chaîne alphanumérique.

Un identifiant de compte est lié à un composant numérique appelé portefeuille. Les informations sur le détenteur du portefeuille, telles que le nom, l’e-mail et d’autres identifiants d’accès, sont privées pour le portefeuille. Toutes les informations utilisateur d’un portefeuille sont stockées sur une machine locale, et non sur un réseau privé ou quelque part dans le cloud. Un portefeuille peut être lié à une variété de réseaux de crypto-monnaie, mais ces informations sont privées pour l’utilisateur, tout comme ses informations d’identité.

Cependant, il existe des situations qui nécessitent plus d’informations connues sur un utilisateur au-delà de l’identifiant de compte. Le modèle d’identité décentralisée, également connu sous le nom d’identité auto-souveraine, est parrainé par le World Wide Web Consortium pour aborder le partage d’informations personnelles de manière décentralisée. Sous une identité décentralisée, les utilisateurs possèdent leurs informations d’identité et partagent des parties ou la totalité de celles-ci. Aucune autorité centrale n’accorde l’accès aux informations d’un utilisateur, telles que la façon dont la connexion de Google fournit la vérification de l’utilisateur via OAuth. Au lieu de cela, les utilisateurs stockent leurs informations d’identité de manière décentralisée et cryptée, et lorsqu’une identité doit être vérifiée, l’utilisateur décide quelle information partager avec un réseau particulier.

Des programmes tels que le modèle d’identité décentralisée évoluent encore. La chose importante à comprendre est que la décentralisation et la gestion de l’identité privée sont cruciales pour faire fonctionner des réseaux décentralisés.

Mettre tous ensemble

Lorsque l’Internet est apparu pour la première fois sur les ordinateurs de bureau, beaucoup le considéraient simplement comme une meilleure façon d’envoyer des e-mails et une nouvelle façon de voir des photos de chats. Aujourd’hui, Internet est au centre de toutes les activités sociales et commerciales.

Le potentiel de la mise en réseau décentralisée et de la technologie de la chaîne de blocs – telle que représentée dans diverses initiatives réputées Web3 – a le même potentiel. Alors que de plus en plus d’entreprises adoptent des contrats intelligents et prennent en charge les crypto-monnaies dans leurs activités quotidiennes, elles exploreront de nouvelles façons d’utiliser ces technologies.