Des pirates informatiques iraniens utilisent le logiciel d’assistance à distance SimpleHelp pour un accès persistant

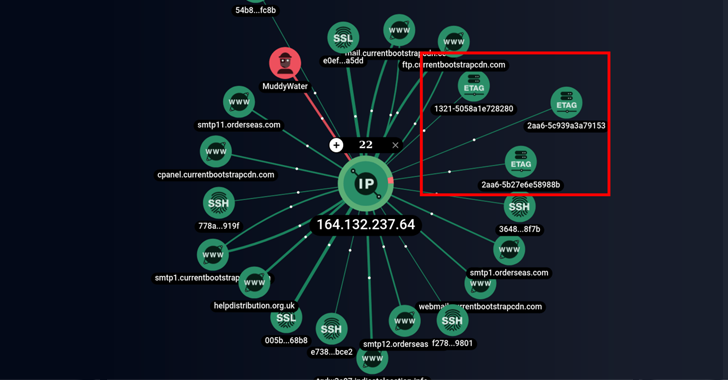

L’acteur menaçant iranien connu sous le nom de MuddyWater poursuit sa tradition éprouvée de s’appuyer sur des outils d’administration à distance légitimes pour réquisitionner des systèmes ciblés.

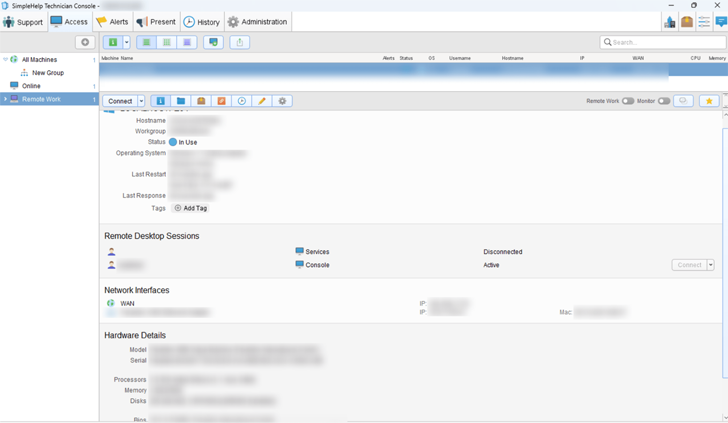

Alors que le groupe d’États-nations utilisait auparavant ScreenConnect, RemoteUtilities et Syncro, une nouvelle analyse de Group-IB a révélé l’utilisation par l’adversaire du logiciel d’assistance à distance SimpleHelp en juin 2022.

MuddyWater, actif depuis au moins 2017, est considéré comme un élément subordonné au sein du ministère iranien du renseignement et de la sécurité (MOIS). Parmi les principales cibles figurent la Turquie, le Pakistan, les Émirats arabes unis, l’Irak, Israël, l’Arabie saoudite, la Jordanie, les États-Unis, l’Azerbaïdjan et l’Afghanistan.

« MuddyWater utilise SimpleHelp, un outil légitime de contrôle et de gestion des appareils à distance, pour assurer la persistance sur les appareils des victimes », a déclaré Nikita Rostovtsev, analyste principal des menaces chez Group-IB.

« SimpleHelp n’est pas compromis et est utilisé comme prévu. Les acteurs de la menace ont trouvé un moyen de télécharger l’outil à partir du site Web officiel et de l’utiliser dans leurs attaques. »

La méthode de distribution exacte utilisée pour déposer les échantillons SimpleHelp n’est actuellement pas claire, bien que le groupe soit connu pour envoyer des messages de harponnage contenant des liens malveillants à partir de boîtes aux lettres d’entreprise déjà compromises.

Les conclusions de Group-IB ont été corroborées par la société slovaque de cybersécurité ESET au début de janvier, détaillant les attaques de MuddyWater en Égypte et en Arabie saoudite qui impliquaient l’utilisation de SimpleHelp pour déployer son outil de tunnellisation inversée Ligolo et un collecteur d’informations d’identification appelé MKL64.

Zero Trust + Deception : apprenez à déjouer les attaquants !

Découvrez comment Deception peut détecter les menaces avancées, arrêter les mouvements latéraux et améliorer votre stratégie Zero Trust. Rejoignez notre webinaire perspicace !

Sauvez ma place !

La société basée à Singapour a en outre déclaré qu’elle était en mesure d’identifier une infrastructure jusqu’alors inconnue exploitée par le groupe ainsi qu’un script PowerShell capable de recevoir des commandes d’un serveur distant, dont les résultats sont renvoyés au serveur.

La divulgation intervient des semaines après que Microsoft a détaillé le modus operandi du groupe consistant à mener des attaques destructrices sur des environnements hybrides sous le couvert d’une opération de ransomware.

//e&&!t&&(jQuery.ajax(url: »https://thehackernews.com/feeds/posts/default?alt=json&max-results=4″,type: »get »,cache:!1,dataType: »jsonp »,success:function(e)for(var t= » »,s= » »,r=0;r<e.feed.entry.length;r++)for(var a,l=0;l<e.feed.entry[r].link.length;l++)if("alternate"==e.feed.entry[r].link[l].rel)t=e.feed.entry[r].link[l].href;break100<(a=(a="content"in e.feed.entry[r]?e.feed.entry[r].content.$t:"summary"in e.feed.entry[r]?e.feed.entry[r].summary.$t:"").replace(/]*>/g, » »)).length&&(a=a.substring(0,90));var n=(n=e.feed.entry[r].title.$t).substring(0,58),o=(o=e.feed.entry[r].media$thumbnail.url.replace(/\/s72\-c\-e100/, »/s260-rj-e365″));s+=’

« s+= » »,document.getElementById(« result »).innerHTML=s),t=!0)})});

//]]>